No nosso mundo digital, onde as ameaças cibernéticas estão a apenas um clique de distância, a segurança de dados é fundamental. Sabia que, segundo a IDC, até 2025, a quantidade de registos armazenados globalmente vai disparar para incríveis 175 zettabytes? Isso é muito para proteger!

As empresas, especialmente aquelas envolvidas no mercado de dispositivos em segunda mão, enfrentam este desafio de frente, uma vez que lidam regularmente com materiais confidenciais. Qualquer descuido pode resultar em consequências legais, enfatizando a importância extrema da segurança.

Por Que a Destruição Segura de Dados é Importante

Destruição refere-se à remoção irreversível. Isso pode ser alcançado seja sobrescrevendo-o com caracteres aleatórios, seja destruindo fisicamente o meio de armazenamento. O objetivo é tornar a recuperação impossível.

Para as empresas globais, aderir às regulamentações de segurança é uma obrigação legal. A não conformidade pode resultar em multas pesadas e repercussões, juntamente com a perda da confiança do cliente.

Sete Métodos à Prova de Falhas para a Destruição de Dados

Exclusão de Arquivos e Formatação de Disco

Esta abordagem básica envolve a remoção de arquivos ou a formatação da unidade de armazenamento.

+ Rápido e não requer ferramentas especializadas.

- Com certas ferramentas, as informações removidas podem ser recuperadas, representando um risco para conteúdos sensíveis.

Sobrescrita de Dados

Substitui o conteúdo existente por caracteres aleatórios ou zeros várias vezes.

+ Seguro e permite a reutilização da unidade de armazenamento.

- Demorado, especialmente com várias passagens. Não funciona em discos danificados com setores inacessíveis.

Limpeza de Dados

Apaga um armazenamento, garantindo que seja irreversível.

+ Abrangente e adequado para unidades como SSDs e pen drives. O dispositivo pode ser reutilizado.

- Pode ser demorado, especialmente para unidades de armazenamento maiores.

Apagamento Seguro

Apaga dados com ferramentas especiais que seguem padrões de segurança específicos.

+ Cumpre muitos padrões legais e de conformidade, garantindo uma remoção completa.

- Pode ser demorado para grandes volumes, requer ferramentas específicas.

Desmagnetização Magnética

Uma máquina produz um campo magnético que perturba os domínios de uma unidade de armazenamento, tornando-a ilegível.

+ Rápido e irreversível. Extremamente seguro quando executado corretamente.

- Requer ferramentas de desmagnetização. Os discos rígidos não podem ser reutilizados.

Destruição Física

Envolve danos tangíveis à unidade de armazenamento, como esmagamento ou perfuração.

+ Garante que o conteúdo seja irreversível.

- Não é ecológico, contribui para o lixo eletrônico e é caro.

Trituração

Máquinas trituram discos em pequenos fragmentos.

+ Extremamente seguro e irreversível. Eficiente para vários dispositivos.

- Não é ecológico. Os fragmentos frequentemente se tornam resíduos a menos que sejam reciclados.

Melhor Método

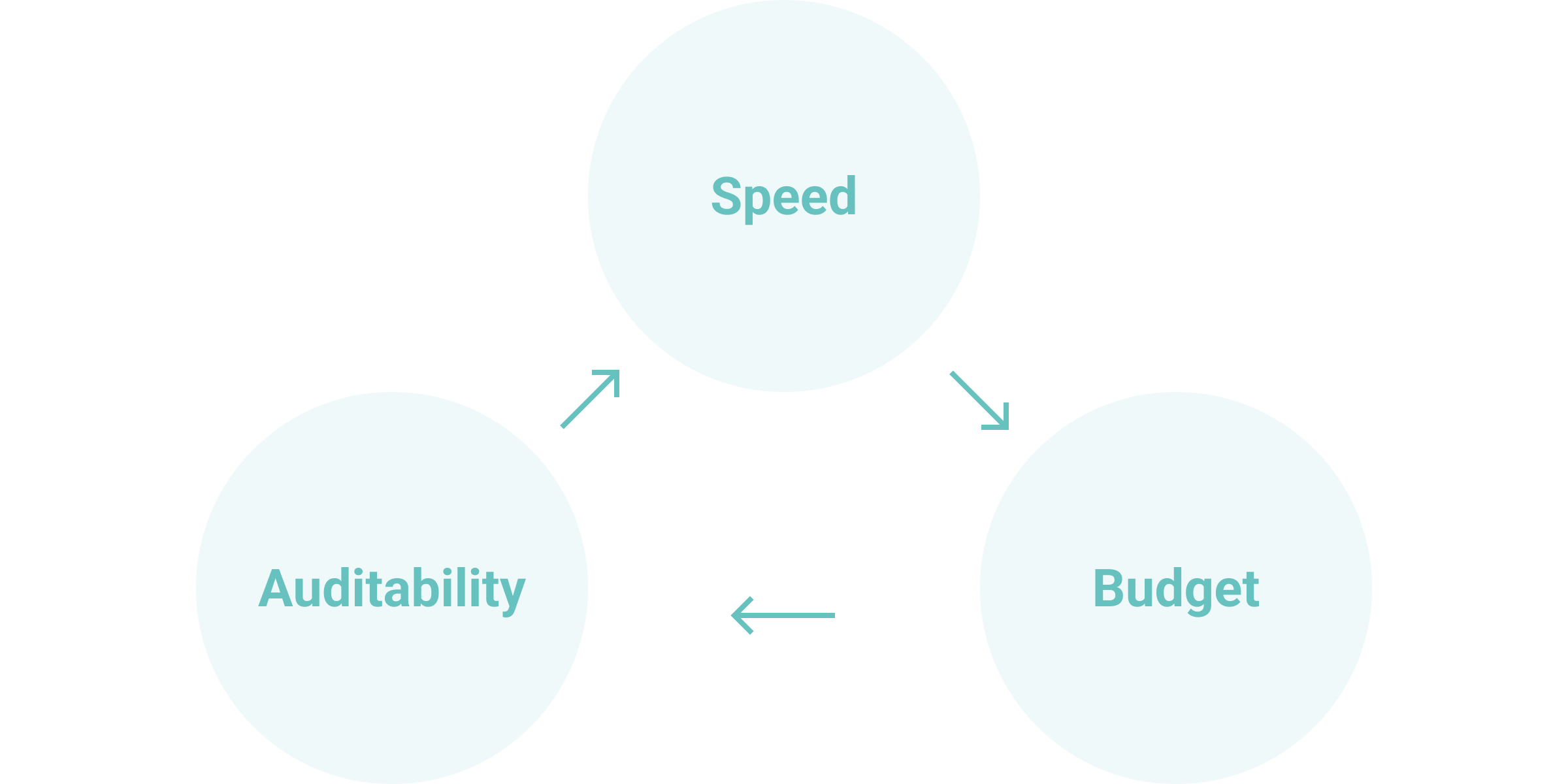

Ao decidir sobre uma técnica, tenha em mente os seguintes aspectos:

- Velocidade: Quão rápido você precisa que o processo seja?

- Orçamento: Quais recursos financeiros estão alocados?

- Auditabilidade: O processo é verificável para fins de conformidade?

Dentro do universo dos smartphones usados, as principais prioridades são velocidade, acessibilidade e potencial para o reaproveitamento do dispositivo. Dadas essas considerações, a técnica de exclusão segura de dados pode ser a mais adequada. Ela garante uma segurança de alto nível e ainda permite o reaproveitamento do dispositivo, o que pode ser uma vantagem para as empresas que desejam obter o máximo de suas transações.

Muitos confundem a destruição de dados com o método de sanitização. A destruição de dados é a exclusão permanente, seja sobrescrevendo com dados aleatórios ou danificando fisicamente o armazenamento. Ao contrário da sanitização, a destruição não requer um processo para verificar a remoção total. Essa diferença é fundamental, pois há um risco de exposição sem verificação.

Regulamentações para Destruição de Dados

Seguir padrões da indústria é essencial para organizações interessadas em implementar uma remoção de informações eficaz e em conformidade. A certificação serve como prova formal de destruição segura e é fundamental para trilhas de auditoria, conformidade legal e manutenção da confiança do cliente.

Certificados de Sanitização de Dados

Certificação NIST SP 800-88: verifica que os procedimentos estão alinhados com os padrões do National Institute of Standards and Technology (NIST). É um padrão amplamente reconhecido, especialmente para governos e grandes empresas corporativas.

Certificação DoD 5220.22-M: é concedida quando a destruição atende aos critérios do Departamento de Defesa dos EUA. É predominantemente usado nos setores de defesa e militar para prevenir o roubo de dados.

Certificação de Conformidade com o GDPR: atesta a conformidade com o Regulamento Geral de Proteção de Dados (GDPR). É essencial para empresas que operam na União Europeia ou que lidam com dados de residentes da UE.

Escolhendo um Provedor de Exclusão

Se o seu mercado requer soluções de exclusão, mantenha os seguintes pontos-chave em mente:

Documentação

Serviços de exclusão certificados oferecem registros detalhados que cobrem todo o processo de exclusão. Isso deve incluir o rastreamento da custódia, um registro do disco rígido e dos dados que foram apagados e etapas com carimbo de data e hora para cada fase. Essa manutenção de registros aumenta a transparência e é inestimável para cumprir as normas de conformidade e fins de auditoria.

Adesão Regulatória

O provedor escolhido deve aderir às regulamentações de proteção locais, nacionais e internacionais relevantes para a sua indústria e localização. Seja o GDPR na Europa ou o HIPAA nos EUA, a empresa deve personalizar suas ofertas para atender a requisitos específicos de conformidade.

Dados Sensíveis

Um bom fornecedor deve ter seguro suficiente para cobrir possíveis responsabilidades ou riscos associados ao processo de exclusão e violação de dados. Além disso, avalie seus protocolos de segurança, como procedimentos de avaliação de funcionários, medidas de transporte e instalações fortificadas, para garantir que suas informações sejam gerenciadas com o mais alto nível de confidencialidade e não caiam em mãos erradas.

Técnicas de Exclusão

- Método Baseado em Software: Este método utiliza software para sobrescrever o meio de armazenamento com padrões de dados. Pode envolver várias passagens para garantir que os dados originais sejam irreversíveis.

- Exclusão Criptográfica: Sem as chaves de criptografia, os dados antigos se tornam inacessíveis e aparecem como caracteres aleatórios.

- Exclusão de Bloco: Específico para memória flash (como SSDs), ele apaga dados em blocos em vez de arquivos individuais, tornando-o mais rápido do que outros métodos.

- Restauração de Fábrica: Comumente usado em dispositivos móveis e tablets; restaura o dispositivo às configurações originais. Sem sobrescrita adicional, algumas entradas ainda podem ser recuperáveis.

Requisitos Legais

Antes de prosseguir com a exclusão, é fundamental compreender a capacidade de armazenamento dos seus dispositivos, seja um computador ou um smartphone. Cada um vem com componentes de armazenamento, como SSDs e HDDs. Limpe minuciosamente essas unidades de armazenamento, especialmente quando planeja entregar o dispositivo a terceiros. A verificação é fundamental; sempre confirme a remoção completa. Se terceirizar essa tarefa, certifique-se de receber um "Certificado de Destruição" como evidência.

A eliminação correta é uma obrigação legal. Leis como o GDPR da Europa e o HIPAA dos EUA ditam a remoção segura para as empresas. Seguir essas regras não apenas o protege de violações de dados caras, mas também é benéfico para o meio ambiente. Dispositivos que foram seguramente apagados frequentemente podem ser reciclados, reduzindo o lixo eletrônico.

Embora os métodos pareçam simples, a execução pode ser complexa. A responsabilidade durante o processo de exclusão é essencial, e pode se tornar complicada se os membros da equipe não estiverem alinhados. Além disso, embora a exclusão aprimore as medidas de segurança, pode não ser ecológica se o dispositivo em si for descartado.

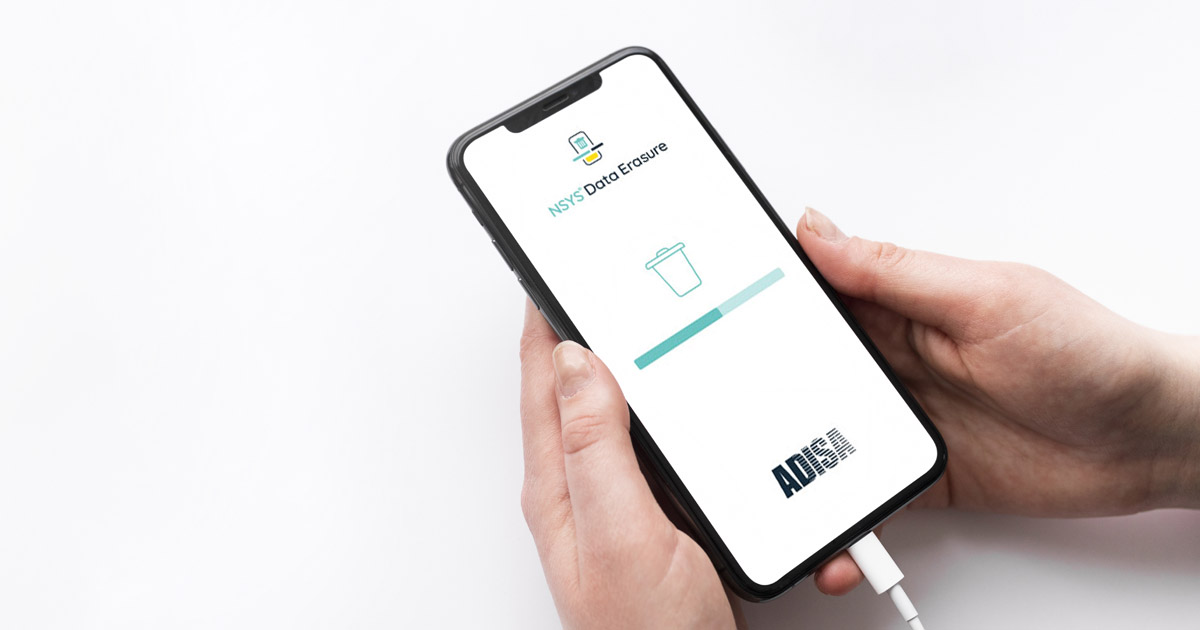

O melhor software de exclusão de dados

Procurando um método rápido e seguro para apagar dados de smartphones usados? O NSYS Data Erasure tem tudo o que você precisa. Esta ferramenta é perfeita para todos os tipos de negócios - seja você um varejista, uma loja online, um centro de reciclagem, um atacadista, um recondicionador ou uma loja de reparos. Ele oferece uma variedade de benefícios, desde atender aos mais altos padrões de segurança até fornecer certificação para cada dispositivo processado.

Por que é a melhor escolha para os negócios:

- Atende aos Principais Padrões de Segurança: Segue as regras estabelecidas pelo NIST SP 800-88 e pelo GDPR, para que você saiba que é seguro.

- Qualidade: A ferramenta conquistou a certificação ADISA, o que significa que os especialistas confiam nela.

- Exclusão em Massa: Precisa apagar muitos telefones de uma só vez? Sem problemas. Você pode apagar até 60 itens ao mesmo tempo.

- Prova Certificada: Você recebe um certificado de exclusão especial para cada dispositivo processado. Para seus clientes, isso mostra que você está seguindo as regras e mantendo a cibersegurança.

Um Sistema, Múltiplas Soluções

Ainda melhor, o NSYS Data Erasure faz parte do ecossistema de produtos NSYS. A lista também inclui soluções de diagnóstico rápidas e sem erros, classificação de IA, precificação precisa e gestão de estoque! Além dos produtos de software, oferecemos o mais recente desenvolvimento tecnológico - o robô Reeva, que combina todas as ferramentas da NSYS em uma máquina. Todos os dados são apagados automaticamente após testes de cosméticos e funcionais, e o preço do gadget é determinado. Você obtém uma experiência completa de gerenciamento de dispositivos eletrônicos - da compra à revenda.

Experimente o seu assistente de Controle de Qualidade

Interessado? Vamos Conversar! Se você está procurando um método rápido, confiável e econômico para apagar dados, o NSYS é a solução que você estava esperando.

Basta nos enviar uma mensagem, e nossa equipe fornecerá todos os detalhes de que você precisa sobre nossas soluções.