En nuestro mundo digital, donde las amenazas cibernéticas están a solo un clic de distancia, la seguridad de los datos es fundamental. ¿Sabía usted que según IDC, para el año 2025, la cantidad de registros almacenados a nivel mundial se disparará a asombrosos 175 zettabytes? ¡Eso es mucho que proteger!

Las empresas, especialmente aquellas involucradas en el mercado de dispositivos de segunda mano, enfrentan este desafío de frente, ya que manejan materiales confidenciales con regularidad. Cualquier descuido puede tener consecuencias legales, lo que enfatiza la importancia máxima de la seguridad.

Por qué es Importante la Destrucción Segura de Datos

La destrucción se refiere a la eliminación irreversible. Esto se puede lograr ya sea sobrescribiéndolo con caracteres aleatorios o destruyendo físicamente el medio de almacenamiento. El objetivo es hacer que la recuperación sea imposible.

Para las empresas globales, cumplir con las regulaciones de seguridad es una obligación legal. El incumplimiento puede resultar en multas cuantiosas y repercusiones, junto con la pérdida de la confianza del cliente.

Siete Métodos Infalibles de Destrucción de Datos

Borrado de Archivos y Formateo de Disco

Este enfoque básico implica eliminar archivos o formatear la unidad de almacenamiento.

+ Rápido y no requiere herramientas especializadas.

- Con ciertas herramientas, la información eliminada se puede recuperar, lo que plantea un riesgo para el contenido sensible.

Sobrescritura de Datos

Reemplaza el contenido existente con caracteres aleatorios o ceros múltiples veces.

+ Seguro y permite reutilizar la unidad de almacenamiento.

- Lleva tiempo, especialmente con múltiples pasadas. No funciona en unidades dañadas con sectores inaccesibles.

Borrado de Datos

Borra un almacenamiento, asegurando que sea irrecuperable.

+ Completo y adecuado para unidades como SSD y unidades flash. El dispositivo se puede reutilizar.

- Puede llevar tiempo, especialmente en unidades de almacenamiento más grandes.

Borrado Seguro

Borrar datos con herramientas especiales que siguen estándares de seguridad específicos.

+ Cumple con muchos estándares legales y de cumplimiento, asegurando una eliminación completa.

- Puede llevar tiempo en grandes volúmenes, requiere herramientas específicas.

Desmagnetización Magnética

Una máquina produce un campo magnético que interrumpe los dominios en una unidad de almacenamiento, haciéndola ilegible.

+ Rápido e irreparable. Extremadamente seguro cuando se ejecuta correctamente.

- Requiere herramientas de desmagnetización. Los discos duros no se pueden reutilizar.

Destrucción Física

Involucra daño tangible a la unidad de almacenamiento, como aplastarla o perforarla.

+ Asegura que el contenido sea irreparable.

- No es ecológico, contribuye a los desechos electrónicos y es costoso.

Trituración

Las máquinas trituran los discos en pequeños fragmentos.

+ Extremadamente seguro, irreparable. Eficiente para múltiples dispositivos.

- No es ecológico. A menudo, los fragmentos se convierten en desechos a menos que se reciclen.

El Mejor Método

Al decidir sobre una técnica, tenga en cuenta los siguientes aspectos:

- Velocidad: ¿Qué tan rápido necesita que sea el proceso?

- Presupuesto: ¿Qué recursos financieros se asignan?

- Auditabilidad: ¿Es el proceso verificable para fines de cumplimiento?

Dentro del ámbito de los teléfonos inteligentes usados, las principales prioridades son la velocidad, la asequibilidad y el potencial para la reutilización del dispositivo. Dados estos factores, la técnica de borrado seguro de datos podría ser la mejor opción. Garantiza una seguridad de primer nivel y aún permite la reutilización del dispositivo, lo que puede ser beneficioso para las empresas que buscan obtener el máximo provecho de sus transacciones.

Muchos confunden la destrucción de datos con el método de sanitización. La destrucción de datos implica la eliminación permanente, ya sea sobrescribiendo con datos aleatorios o dañando físicamente el almacenamiento. A diferencia de la sanitización, la destrucción no requiere un proceso para verificar la eliminación total. Esta diferencia es vital, ya que existe un riesgo de exposición sin verificación.

Regulaciones de Destrucción de Datos

Seguir los estándares de la industria es esencial para las organizaciones interesadas en implementar una eliminación de información efectiva y cumplir con la normativa. La certificación sirve como prueba formal de destrucción segura y es fundamental para la trazabilidad, el cumplimiento legal y el mantenimiento de la confianza del cliente.

Certificados de Sanitización de Datos

Certificación NIST SP 800-88: verifica que los procedimientos se ajusten a los estándares del Instituto Nacional de Normas y Tecnología (NIST). Es un estándar ampliamente reconocido, especialmente para el gobierno y grandes empresas.

Certificación DoD 5220.22-M: se otorga cuando la destrucción cumple con los criterios del Departamento de Defensa de EE. UU. Se utiliza predominantemente en los sectores de defensa y militar para prevenir el robo de datos.

Certificación de Cumplimiento GDPR: certifica el cumplimiento del Reglamento General de Protección de Datos (GDPR). Es esencial para las empresas que operan en la Unión Europea o manejan datos de residentes de la UE.

Selección de un Proveedor de Sanitización

Si su mercado requiere soluciones de sanitización, tenga en cuenta los siguientes puntos clave:

Documentación

Los servicios de sanitización certificados ofrecen registros detallados que cubren todo el proceso de eliminación. Esto debe abarcar el seguimiento de la custodia, un registro del disco duro y los datos que se han borrado, y pasos con marcas de tiempo para cada fase. Este registro mejora la transparencia y es invaluable para cumplir con los estándares de cumplimiento y fines de auditoría.

Cumplimiento Regulatorio

El proveedor elegido debe cumplir con las regulaciones de protección locales, nacionales e internacionales pertinentes a su industria y ubicación. Ya sea el GDPR en Europa o el HIPAA en EE. UU., la empresa debe personalizar sus ofertas para cumplir con los requisitos específicos de cumplimiento.

Datos Sensibles

Un buen proveedor debe contar con suficiente seguro para cubrir posibles responsabilidades o riesgos asociados con el proceso de sanitización y la violación de datos. También evalúe sus protocolos de seguridad, como procedimientos de selección de empleados, medidas de transporte y instalaciones fortificadas, para garantizar que su información se maneje con el más alto nivel de confidencialidad y no caiga en manos equivocadas.

Técnicas de Sanitización

- Método Basado en Software: Este método utiliza software para sobrescribir el medio de almacenamiento con patrones de datos. Puede implicar múltiples pasadas para asegurar que los datos originales sean irretrievables.

- Sanitización Criptográfica: Sin claves de cifrado, los datos antiguos se vuelven inaccesibles y aparecen como caracteres aleatorios.

- Borrado de Bloques: Específico para memoria flash (como las SSD), borra datos en bloques en lugar de archivos individuales, lo que lo hace más rápido que otros métodos.

- Restauración de Fábrica: Comúnmente utilizado en dispositivos móviles y tabletas; restaura el dispositivo a su configuración original. Sin sobrescritura adicional, algunos datos pueden seguir siendo recuperables.

Requisitos Legales

Antes de sumergirse en la eliminación, es crucial comprender la capacidad de almacenamiento en sus dispositivos, ya sea una computadora o un teléfono inteligente. Cada uno viene con componentes de almacenamiento como SSD y HDD. Limpie minuciosamente estas unidades de almacenamiento, especialmente cuando planee entregar el dispositivo a un tercero. La verificación es clave; siempre confirme la eliminación completa. Si subcontrata esta tarea, asegúrese de recibir un "Certificado de Destrucción" como evidencia.

La disposición correcta es una obligación legal. Leyes como el GDPR de Europa y el HIPAA de EE. UU. dictan la eliminación segura para las empresas. Seguir estas reglas no solo lo protege de costosas violaciones de datos, sino que también beneficia al medio ambiente. Los dispositivos que se han limpiado de manera segura a menudo se pueden reciclar, reduciendo los desechos electrónicos.

Si bien los métodos parecen sencillos, la ejecución puede ser complicada. La responsabilidad durante el proceso de sanitización es esencial, y puede volverse compleja si los miembros del equipo no están alineados. Además, si bien la sanitización mejora las medidas de seguridad, puede que no sea respetuosa con el medio ambiente si el dispositivo en sí se descarta.

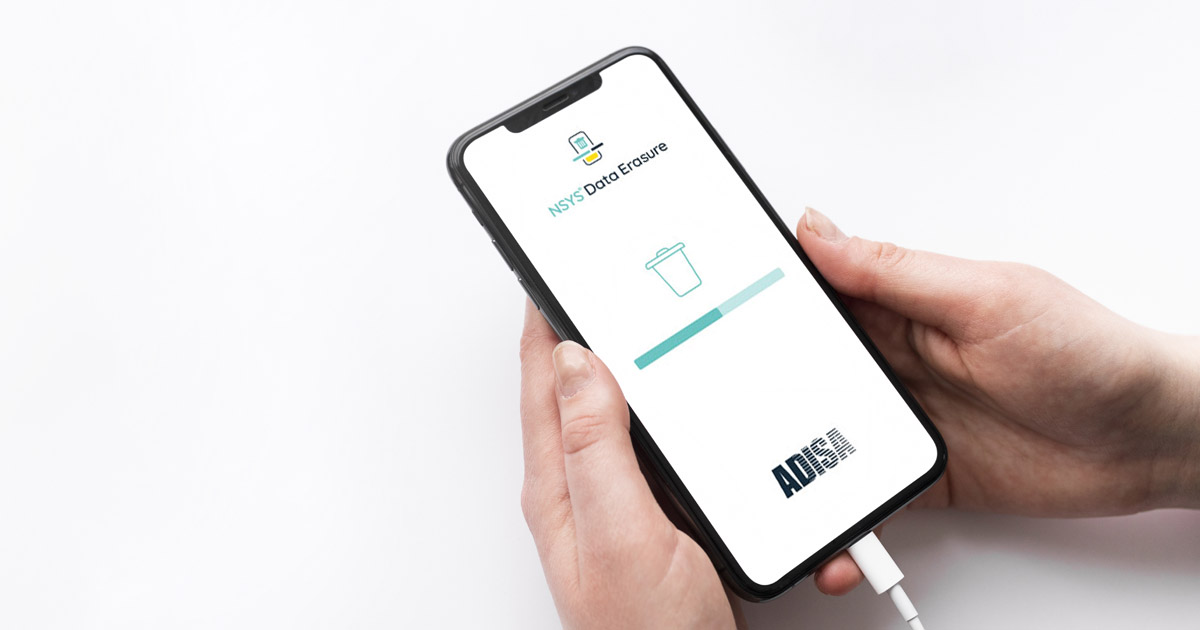

El mejor software de borrado de datos

¿Busca un método rápido y seguro para borrar datos de teléfonos inteligentes de segunda mano? NSYS Data Erasure tiene lo que necesita. Esta herramienta es perfecta para todo tipo de empresas, ya sea una tienda minorista, una tienda en línea, un centro de reciclaje, un mayorista, un restaurador o una tienda de reparación. Ofrece una variedad de beneficios, desde cumplir con los más altos estándares de seguridad hasta proporcionar certificados para cada dispositivo procesado.

Por qué es la mejor opción para las empresas:

- Cumple con los Principales Estándares de Seguridad: Sigue las normas establecidas por NIST SP 800-88 y el GDPR, por lo que sabe que es seguro.

- Calidad: La herramienta ha obtenido la certificación ADISA, lo que significa que los expertos confían en ella.

- Borrado a Granel: ¿Necesita borrar muchos teléfonos a la vez? No hay problema. Puede borrar hasta 60 dispositivos al mismo tiempo.

- Prueba Certificada: Recibe un certificado especial de borrado para cada dispositivo procesado. Para sus clientes, demuestra que está siguiendo las reglas y manteniendo la ciberseguridad.

Un Sistema, Múltiples Soluciones

Mejor aún, NSYS Data Erasure forma parte del ecosistema de productos NSYS. La lista también incluye soluciones de diagnóstico rápidas y sin errores, calificación con IA, fijación de precios precisa y gestión de almacenes. Además de los productos de software, ofrecemos el último desarrollo tecnológico: el robot Reeva, que combina todas las herramientas de NSYS en una sola máquina. Todos los datos se eliminan automáticamente después de las pruebas cosméticas y funcionales, y se determina el precio del dispositivo. Obtenga una experiencia completa y sin problemas en la gestión de dispositivos electrónicos, desde la compra hasta la reventa.

Pruebe a su asistente de control de calidad de confianza

¿Interesado? ¡Hablemos! Si está buscando un método rápido, confiable y rentable para eliminar datos, NSYS es la solución que ha estado esperando.

Simplemente contáctenos y nuestro equipo le proporcionará todos los detalles que necesita conocer sobre nuestras soluciones.