Dans notre monde numérique, où les menaces cybernétiques ne sont qu'à un clic de distance, la sécurité des données est primordiale. Saviez-vous qu'en 2025, selon le cabinet IDC, la quantité de données stockées dans le monde atteindra un incroyable 175 zettaoctets ? C'est beaucoup à protéger !

Les entreprises, en particulier celles impliquées dans le marché des appareils d'occasion, relèvent ce défi de front car elles traitent régulièrement des documents confidentiels. Tout oubli peut entraîner des conséquences juridiques, soulignant ainsi l'importance primordiale de la sécurité.

Pourquoi la Destruction Sécurisée des Données est Importante

La destruction fait référence à la suppression irréversible. Cela peut être réalisé soit en les écrasant avec des caractères aléatoires, soit en détruisant physiquement le support de stockage. L'objectif est de rendre la récupération impossible.

Pour les entreprises mondiales, le respect des réglementations de sécurité est une obligation légale. La non-conformité peut entraîner des amendes substantielles et des répercussions, ainsi qu'une perte de confiance de la part des clients.

Sept Méthodes Infaillibles de Destruction des Données

Suppression de Fichiers et Formatage de Disque

Cette approche de base consiste à supprimer des fichiers ou à formater l'unité de stockage.

+ Rapide et ne nécessite pas d'outils spécialisés.

- Avec certains outils, les informations supprimées peuvent être récupérées, ce qui représente un risque pour le contenu sensible.

Ecrasement des Données

Remplace le contenu existant par des caractères aléatoires ou des zéros à plusieurs reprises.

+ Sécurisé et permet la réutilisation de l'unité de stockage.

- Prend du temps, surtout avec plusieurs passes. Ne fonctionne pas sur les disques endommagés avec des secteurs inaccessibles.

Effacement des Données

Efface un support de stockage, en s'assurant qu'il est irrécupérable.

+ Complet et adapté aux unités comme les SSD et les clés USB. L'appareil peut être réutilisé.

- Peut être long, surtout pour les grandes unités de stockage.

Effacement Sécurisé

Effacement des données avec des outils spéciaux conformes à des normes de sécurité spécifiques.

+ Conforme à de nombreuses normes légales et de conformité, garantissant une suppression approfondie.

- Peut être chronophage pour de gros volumes, nécessite des outils spécifiques.

Démagnétisation Magnétique

Une machine produit un champ magnétique qui perturbe les domaines sur un support de stockage, le rendant illisible.

+ Rapide et irrécupérable. Extrêmement sûr lorsqu'il est exécuté correctement.

- Nécessite des outils de démagnétisation. Les disques durs ne peuvent pas être réutilisés.

Destruction Physique

Il implique des dommages matériels au support de stockage, comme l'écrasement ou le perçage.

+ Garantit que le contenu est irrécupérable.

- Pas écologique, contribue aux déchets électroniques, coûteux.

Broyage

Les machines broient les disques en petits fragments.

+ Extrêmement sécurisé, irrécupérable. Efficace pour plusieurs appareils.

- Pas écologique. Les morceaux deviennent souvent des déchets sauf s'ils sont recyclés.

Meilleure Méthode

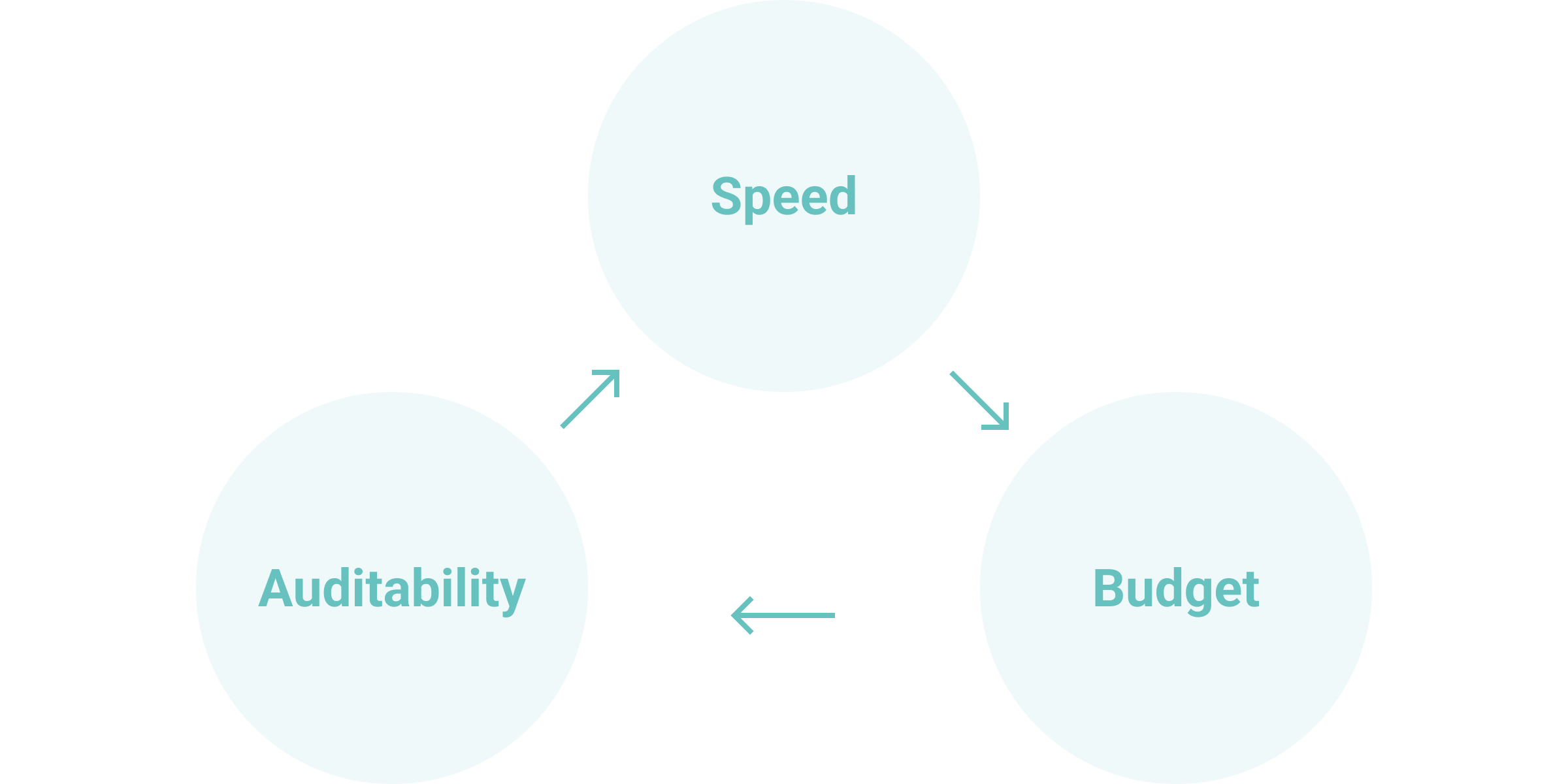

Lorsque vous décidez d'une technique, gardez à l'esprit les aspects suivants :

- Vitesse : À quelle vitesse avez-vous besoin que le processus se déroule ?

- Budget : Quelles ressources financières sont allouées ?

- Auditabilité : Le processus est-il vérifiable à des fins de conformité ?

Dans le domaine des smartphones d'occasion, les principales priorités sont la vitesse, la rentabilité et le potentiel de réutilisation de l'appareil. Compte tenu de ces facteurs, la technique d'effacement sécurisé des données pourrait être la meilleure option. Elle garantit une sécurité optimale tout en permettant la réutilisation de l'appareil, ce qui peut être un atout pour les entreprises cherchant à tirer le meilleur parti de leurs transactions.

Beaucoup confondent la destruction des données avec la méthode de désinfection. La destruction des données consiste à les supprimer de manière permanente, soit en les écrasant avec des données aléatoires, soit en détruisant physiquement le support. Contrairement à la désinfection, la destruction ne nécessite pas un processus de vérification de la suppression totale. Cette différence est essentielle, car il existe un risque d'exposition sans vérification.

Réglementations sur la Destruction des Données

Le respect des normes de l'industrie est essentiel pour les organisations soucieuses de mettre en œuvre une suppression d'informations efficace et conforme. La certification sert de preuve formelle de la destruction sécurisée et est essentielle pour les pistes d'audit, la conformité légale et le maintien de la confiance des clients.

Certificats de Désinfection des Données

Certification NIST SP 800-88 : vérifie que les procédures sont conformes aux normes de l'Institut national des normes et de la technologie (NIST). Il s'agit d'une norme largement reconnue, en particulier pour les entités gouvernementales et les grandes entreprises.

Certification DoD 5220.22-M : est délivrée lorsque la destruction est conforme aux critères du département de la Défense des États-Unis. Principalement utilisée dans les secteurs de la défense et militaires pour prévenir le vol de données.

Certification de Conformité au RGPD : atteste de la conformité au Règlement général sur la protection des données (RGPD). Elle est essentielle pour les entreprises opérant dans l'Union européenne ou traitant les données de résidents de l'UE.

Choisir un Fournisseur d'Effacement

Si votre marché exige des solutions d'effacement, gardez à l'esprit les points clés suivants :

Documentation

Les services d'effacement certifiés offrent des enregistrements détaillés couvrant l'ensemble du processus de suppression. Cela devrait comprendre le suivi de la garde, un journal du disque dur et des données qui ont été effacées, ainsi que des étapes horodatées pour chaque phase. Une telle conservation des dossiers renforce la transparence et est inestimable pour respecter les normes de conformité et à des fins d'audit.

Conformité Réglementaire

Le fournisseur que vous choisissez doit se conformer aux réglementations locales, nationales et internationales de protection pertinentes à votre secteur et à votre emplacement. Que ce soit le RGPD en Europe ou la HIPAA aux États-Unis, l'entreprise devrait adapter ses offres pour répondre aux exigences spécifiques de conformité.

Données Sensibles

Un bon fournisseur doit avoir une assurance suffisante pour couvrir les éventuelles responsabilités ou risques liés au processus d'effacement et aux violations de données. Évaluez également leurs protocoles de sécurité, tels que les procédures de vérification des employés, les mesures de transit et les installations renforcées, pour garantir que vos informations sont gérées avec le plus haut niveau de confidentialité et ne tomberont pas entre de mauvaises mains.

Techniques d'Effacement

- Méthode Basée sur le Logiciel : Cette méthode utilise un logiciel pour écraser le support de stockage avec des motifs de données. Elle peut impliquer plusieurs passes pour s'assurer que les données originales sont irrécupérables.

- Effacement Cryptographique : Sans clés de chiffrement, les anciennes données deviennent inaccessibles et apparaissent comme des caractères aléatoires.

- Effacement par Bloc : Spécifique à la mémoire flash (comme les SSD), il efface les données par blocs plutôt que par fichiers individuels, ce qui le rend plus rapide que d'autres méthodes.

- Réinitialisation d'Usine : Couramment utilisée dans les appareils mobiles et les tablettes ; elle restaure l'appareil à ses paramètres d'origine. Sans écrasement supplémentaire, certaines données pourraient encore être récupérables.

Exigences Légales

Avant de vous lancer dans la suppression, il est crucial de comprendre la capacité de stockage de vos appareils, que ce soit un ordinateur ou un smartphone. Chacun est équipé de composants de stockage tels que des SSD et des HDD. Nettoyez soigneusement ces unités de stockage, surtout lorsque vous prévoyez de remettre le téléphone à un tiers. La vérification est essentielle ; confirmez toujours la suppression complète. Si vous externalisez cette tâche, assurez-vous de recevoir un "Certificat de Destruction" comme preuve.

La disposition correcte est une obligation légale. Des lois telles que le RGPD en Europe et la HIPAA aux États-Unis dictent une suppression sécurisée pour les entreprises. En respectant ces règles, vous vous protégez non seulement des coûteuses violations de données, mais vous contribuez également à préserver l'environnement. Les appareils qui ont été effacés de manière sécurisée peuvent souvent être recyclés, réduisant ainsi les déchets électroniques.

Bien que les méthodes semblent simples, leur exécution peut être complexe. La responsabilité pendant le processus d'effacement est essentielle, et cela peut devenir compliqué si les membres de l'équipe ne sont pas alignés. De plus, bien que l'effacement renforce les mesures de sécurité, il peut ne pas être écologique si l'appareil lui-même est jeté.

Le meilleur logiciel d'effacement des données

Vous recherchez une méthode rapide et sûre pour effacer les données des smartphones d'occasion ? NSYS Data Erasure a ce qu'il vous faut. Cet outil convient parfaitement à tous types d'entreprises, que vous soyez un détaillant, une boutique en ligne, un centre de recyclage, un grossiste, un réparateur ou un atelier de réparation. Il offre de nombreux avantages, de la conformité aux normes de sécurité les plus strictes à la délivrance de certifications pour chaque appareil traité.

Pourquoi c'est un choix de premier ordre pour les entreprises :

- Respecte les Normes de Sécurité les Plus Strictes : Il suit les règles établies par le NIST SP 800-88 et le RGPD, vous savez donc que c'est sécurisé.

- Qualité : L'outil a obtenu la certification ADISA, ce qui signifie que les experts lui font confiance.

- Effacement en Gros : Besoin d'effacer de nombreux téléphones en même temps ? Pas de problème. Vous pouvez effacer jusqu'à 60 articles en même temps.

- Preuve Certifiée : Vous obtenez un certificat d'effacement spécial pour chaque appareil traité. Pour vos clients, cela montre que vous respectez les règles et que vous veillez à la cybersécurité.

Un Système, Plusieurs Solutions

Mieux encore, NSYS Data Erasure fait partie de l'écosystème de produits NSYS. La liste comprend également des solutions de diagnostic rapides et sans erreur, une évaluation basée sur l'IA, une tarification précise et une gestion de l'entrepôt !

En plus des produits logiciels, nous proposons la dernière avancée technologique - le robot Reeva, qui regroupe tous les outils NSYS en une seule machine. Toutes les données sont effacées automatiquement après des tests cosmétiques et fonctionnels, et le prix de l'appareil est déterminé. Vous bénéficiez d'une expérience tout-en-un fluide dans la gestion des appareils électroniques, de l'achat à la revente.

Essayez votre assistant de contrôle qualité

Intéressé ? Parlons-en ! Si vous recherchez une méthode rapide, fiable et rentable pour supprimer des données, NSYS est la solution que vous attendiez.

Il vous suffit de nous contacter, et notre équipe vous fournira toutes les informations dont vous avez besoin sur nos solutions.