A criptografia de dados é um processo que protege dados sensíveis e desempenha um papel fundamental em nossa era digital. Existem vários métodos de criptografia destinados a diferentes tipos de dados. Neste artigo, analisaremos três estados de dados e maneiras de protegê-los com segurança. Continue lendo!

O que é Criptografia de Dados?

Desde os tempos antigos, as pessoas transformavam mensagens em códigos (ou textos cifrados) para proteger as informações ocultas. A única maneira de ler essas mensagens era encontrar a chave para decodificar o texto. Esta abordagem continua sendo utilizada atualmente e é chamada de criptografia de dados.

Os algoritmos de criptografia estão em constante desenvolvimento para garantir a proteção segura dos dados sensíveis e combater as ameaças modernas. Além disso, várias regulamentações de proteção de dados controlam como os dados pessoais são gerenciados. Por exemplo, a principal regulamentação de segurança de dados na Europa é o Regulamento Geral sobre Proteção de Dados (GDPR).

Existem dois tipos de criptografia de dados:

- Criptografia simétrica, que utiliza a mesma chave para criptografar e descriptografar dados. Ela é amplamente usada em vários aplicativos, como serviços de VPN, compartilhamento de arquivos, armazenamento de dados e muito mais.

- Criptografia assimétrica, que envolve um par de chaves: uma chave pública e uma chave privada. Esse tipo de criptografia é usado em contextos diferentes da criptografia simétrica, como para assinaturas digitais e blockchains.

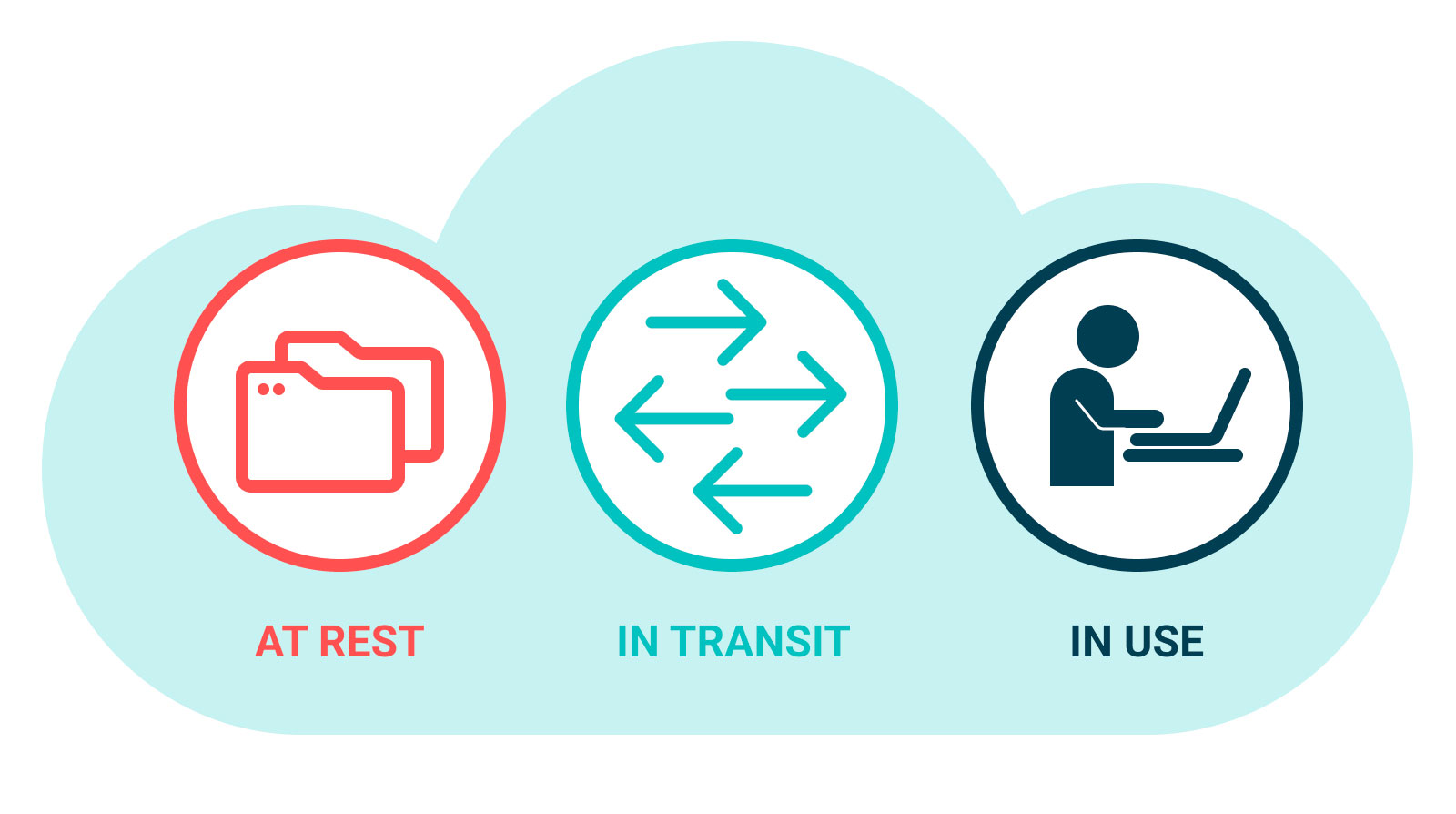

Estados dos Dados: Dados em Repouso, Dados em Trânsito, Dados em Uso

Para proteger efetivamente os dados criptografados, é importante entender seu estado. Existem três estados: dados em repouso, dados em trânsito e dados em uso. Vamos analisar detalhadamente cada um deles.

Dados em Repouso

Dados em repouso é um termo que se refere aos dados armazenados em mídias de armazenamento de computadores e que não são transferidos ou acessados, como dados em um disco rígido, em bancos de dados, arquivos etc.

Esses dados geralmente se tornam um alvo atraente para os hackers, pois podem conter informações confidenciais. No entanto, devido ao acesso restrito, os dados em repouso podem ser considerados menos vulneráveis do que os dados em trânsito.

Como Proteger os Dados em Repouso?

Para proteger este tipo de dados, é necessário criptografar todos os dados armazenados, controlar as permissões de acesso, fazer backups regularmente e armazená-los em locais físicos seguros, implementar firewalls, patches de segurança e atualizações e outras práticas.

Dados em Trânsito

Dados em trânsito (também chamados de dados em movimento) são dados que estão sendo transferidos entre locais, como entre dispositivos em uma rede local ou pela Internet. Dependendo do fato de a rede ser pública ou privada, os dados em trânsito são classificados em dois tipos.

Esse tipo de dados inclui informações enviadas via e-mail ou aplicativos de mensagens, transmissões ao vivo ou chamadas de vídeo, transações de comércio eletrônico etc.

Como Proteger os Dados em Trânsito?

Ao serem transferidos por redes, os dados correm o risco de vazamento para terceiros. Portanto, os dados devem ser criptografados, de preferência usando criptografia de ponta a ponta. Desta forma, somente o remetente e o destinatário têm a chave para descriptografar a mensagem; além disso, nenhuma outra parte pode lê-la, mesmo que os dados sejam interceptados.

Dados em Uso

Dados em uso são dados que estão sendo editados, acessados e processados por usuários ou aplicativos. Por exemplo, documentos abertos, programas de análise em tempo real e dados processados por CPUs ou armazenados na memória (RAM).

Proteger dados em uso é crucial, pois são vulneráveis a violações de dados e ao acesso de terceiros. Além disso, se os hackers interceptarem e comprometerem os dados em uso, eles poderão acessar tanto os dados em repouso quanto os em trânsito.

Como Proteger os Dados em Uso?

Assim como outros tipos de dados, a criptografia dos dados em uso é essencial para prevenir a perda de dados. Além disso, devem ser usados outros métodos de proteção, como autenticação contínua de usuários, gerenciamento de permissões de acesso e acordos de não divulgação.

Melhores Práticas de Criptografia de Dados

A criptografia desempenha um papel fundamental na proteção de dados. Vamos analisar as práticas que ajudam a gerenciar o acesso aos dados e a prevenir violações:

- Categorize os dados com base em seu estado, sensibilidade, perfil de risco e requisitos regulatórios. Isso ajudará você a escolher os métodos de proteção mais eficazes, garantindo a segurança de todos os tipos de dados.

- Implemente ferramentas básicas de proteção. Firewalls, métodos de autenticação forte e gerenciamento de identidade e acesso (IAM) são relativamente fáceis de implementar e desempenham um papel essencial na proteção dos dados.

- Use controle automatizado. Algumas ferramentas bloqueiam automaticamente arquivos e usuários mal-intencionados e criptografam dados para reduzir o risco de comprometimento.

- Forneça criptografia completa de disco. Isso serve para proteger os dados caso o dispositivo seja perdido ou roubado. Com a criptografia completa do disco, os hackers não conseguirão acessar os dados armazenados no seu laptop ou smartphone.

- Implemente soluções de prevenção contra perda de dados (DLP). Essas soluções monitoram os dados para detectar possíveis vazamentos em todos os estados de dados e evitar violações.

- Proteja o armazenamento em nuvem. Use corretores de segurança de acesso à nuvem (CASBs) que ajudam a manter as informações na nuvem seguras.

- Use práticas de gerenciamento de dispositivos móveis (MDM) para proteger os dados corporativos. O software MDM ajuda a controlar todos os dispositivos da empresa, tanto computadores quanto dispositivos móveis.

Tendências em Criptografia de Dados

O campo da proteção de dados está em constante evolução para enfrentar as ameaças dos hackers. Aqui estão algumas tendências atuais de criptografia de dados que devem crescer no futuro:

Criptografia de Ponta a Ponta

Ela garante que os dados sejam criptografados durante a transmissão entre o remetente e o destinatário, impedindo que hackers acessem os dados enquanto estão em trânsito. Mesmo que os dados sejam interceptados durante a transmissão, eles permanecem ilegíveis para partes não autorizadas.

Criptografia como Serviço (EaaS)

A implementação de soluções de criptografia baseadas em nuvem está se tornando comum. Essas soluções oferecem proteção de dados para todos os estados de dados e são convenientes para empresas e organizações governamentais.

Traga sua Própria Criptografia (BYOE, do inglês Bring your own encryption)

Com o BYOE, as pessoas podem gerenciar suas próprias chaves de criptografia de forma independente, garantindo o controle total sobre a privacidade dos seus dados. Para descriptografar os dados, os clientes precisam usar sua chave para recuperar a mensagem original.

Criptografia a Nível de Campo

Este método criptografa determinados campos de uma página na parte do cliente, como detalhes de pagamento, senhas e informações de saúde. Sendo assim, os provedores de servidores não têm acesso a esses dados.

Criptografia sequencial de links

Esse método criptografa os dados em cada link de comunicação ou transição em uma rede, proporcionando maior segurança ao impedir o acesso não autorizado em qualquer ponto da transmissão de dados.

Exclusão de Dados como Parte da Proteção de Dados

A última, porém importante, etapa da proteção de dados é a sanitização dos dados. Quando os dados não forem mais necessários e o dispositivo mudar de proprietário, todos os dados devem ser excluídos com segurança para evitar o acesso não autorizado e possíveis violações de dados. A exclusão manual não é a melhor opção, pois consome tempo e deixa dados residuais.

Para garantir que os dados sejam excluídos completamente, use soluções certificadas. O NSYS Data Erasure é um software desenvolvido para o setor de dispositivos usados. Ele permite que você apague dados de vários telefones celulares e tablets simultaneamente, conectando até 60 dispositivos a um único PC.

Além disso, o NSYS Data Erasure apaga dados em conformidade com padrões e regulamentações internacionais, incluindo ADISA, NIST SP 800-88, GDPR e R2.

Clique no botão abaixo e experimente o NSYS Data Erasure para seu negócio!