A veces, es imposible realizar un borrado de datos sin una conexión por cable, por ejemplo, si el dispositivo se pierde o se roba. Además, la función de borrado remoto se considera un ahorro de tiempo para los negocios que operan con dispositivos pre-usados. Pero, ¿es el borrado remoto una excelente manera de borrar datos que proporciona una destrucción segura e irrecuperable? ¡Vamos a averiguarlo!

¿Qué es el borrado remoto?

El término borrado remoto de datos describe métodos que te permiten eliminar información del dispositivo a distancia sin interactuar directamente con él. Por lo general, se hace para prevenir fugas de datos cuando el smartphone se pierde o se roba.

Esta característica de seguridad crucial se ha vuelto cada vez más importante en nuestra era digital, donde las fugas de datos pueden tener consecuencias financieras y reputacionales significativas. La capacidad de eliminar datos almacenados de forma remota ofrece una capa de protección tanto para usuarios individuales como corporativos asegurando que la información sensible de dispositivos perdidos o robados no caiga en manos equivocadas.

El escenario de uso más común del borrado remoto es a través de los perfiles MDM. Estas soluciones a menudo proporcionan múltiples funciones para gestionar datos sensibles en dispositivos corporativos. Las herramientas suelen incluir la eliminación de archivos específicos, contraseñas, accesos, bases de contactos o incluso la destrucción completa de todos los datos confidenciales en dispositivos móviles.

¿Cómo funciona el borrado remoto?

El borrado remoto funciona a través de software preinstalado o instalado en un dispositivo, que puede activarse para eliminar datos bajo ciertas condiciones. Aparte de los sistemas MDM, esto se puede hacer a través de varios mecanismos, incluidos:

- Interfaces basadas en la web proporcionadas por los fabricantes de dispositivos (como "Find My iPhone" de Apple o "Find My Device" de Google) donde los usuarios pueden iniciar sesión en un sitio web e iniciar un borrado remoto si su dispositivo se pierde o se roba.

- Software de encriptación que, cuando se emite un comando de borrado remoto, puede no borrar los datos en sí, pero sí eliminar las claves de encriptación, haciendo que los datos sean inaccesibles.

¿Cuáles son las limitaciones del borrado remoto?

Hay muchas condiciones que deben cumplirse para que el borrado remoto de datos almacenados pueda realizarse:

- El teléfono móvil debe estar conectado a Internet para que puedas acceder a él de forma remota.

- Este método no puede garantizar la irrecuperabilidad de la información.

- Si alguien reinicia el dispositivo móvil durante el proceso de borrado remoto, el proceso no se completará totalmente.

¿Cuáles son los beneficios del borrado remoto?

Aunque hay algunas desventajas significativas, el borrado remoto tiene beneficios que debes conocer.

En primer lugar, está la capacidad de eliminar datos relacionados con la empresa en emergencias. Si tu dispositivo o el de tu empleado se ha perdido o robado, puedes borrar todos los datos privados de él. Este método de borrado remoto puede prevenirte de fugas de datos y ser extremadamente útil en una situación emergente. Sin embargo, no dependas del borrado remoto como tu método principal; elige otras formas de proporcionar seguridad de datos.

En segundo lugar, el borrado remoto es rápido y adecuado para varios tipos de dispositivos móviles. Esta movilidad es enormemente beneficiosa, especialmente hoy en día cuando muchas personas trabajan de forma remota.

¿Cómo se puede utilizar el borrado remoto en el negocio de dispositivos pre-usados?

Los negocios de dispositivos usados no operan con dispositivos que no están físicamente presentes en la tienda o almacén. Sin embargo, están interesados en ahorrar tiempo en el borrado de datos, por lo que podrían estar pensando en el borrado remoto sin conectar dispositivos móviles a través de un cable.

¿Es efectivo el borrado remoto para los negocios de dispositivos usados?

Aunque la eliminación de datos inalámbricos podría ahorrarte un poco de tiempo, hay una desventaja que necesitas considerar. Como la irrecuperabilidad de los datos eliminados no está garantizada, pone a tu negocio en riesgo de una posible violación de datos. Este riesgo no vale los segundos que ahorras en un borrado remoto.

Además, una conexión por cable es requerida por los estándares de ADISA, por lo que ir en contra de ello es irresponsable a la luz de las normas modernas de protección de datos.

El Grupo NSYS te anima a usar el borrado remoto solo si está justificado en el caso exacto. Conéctate con tu proveedor de software de borrado de datos para obtener asesoramiento sobre cómo gestionar la destrucción de datos de manera efectiva y responsable.

¿Cuáles son las mejores prácticas para la protección de datos?

Para evitar usar este método de emergencia, presta atención a las prácticas de protección de datos que se pueden implementar para prevenir fugas de datos y maximizar la seguridad móvil.

Estas prácticas abarcan una gama de estrategias y tecnologías diseñadas para proteger los datos en todas las etapas de su ciclo de vida.

- Implementar una encriptación fuerte para los datos en reposo y en tránsito asegura que, incluso si los datos de dispositivos móviles son interceptados, permanezcan ilegibles para las partes no autorizadas.

- Actualizar y parchear regularmente el software y los sistemas elimina vulnerabilidades que podrían ser explotadas por atacantes cibernéticos.

- Emplear controles de acceso integrales, como la autenticación multifactor (MFA) y el principio de privilegio mínimo, asegura que solo los usuarios autorizados tengan acceso a datos corporativos sensibles y solo en la medida necesaria para sus roles.

- Las copias de seguridad regulares de datos críticos, almacenadas de manera segura y probadas frecuentemente, son esenciales para la recuperación durante pérdida de datos o un ataque de ransomware.

- Además, educar a los empleados sobre las mejores prácticas de ciberseguridad, incluyendo el reconocimiento de intentos de phishing y hábitos seguros de navegación por internet, crea una cultura de conciencia de seguridad de datos que actúa como la primera defensa contra las amenazas cibernéticas.

- Como se discutió anteriormente, el uso de sistemas y políticas de Gestión de Dispositivos Móviles (MDM) para borrados remotos juega un papel crucial en la gestión segura de dispositivos móviles y la protección de los datos asociados contenidos dentro de ellos.

Juntas, estas características y prácticas de seguridad forman un marco robusto para la seguridad móvil y la protección de datos, ayudando a prevenir violaciones de datos y asegurando la confidencialidad, integridad y disponibilidad de datos.

¿Pero cómo ahorrar tiempo en el borrado de datos?

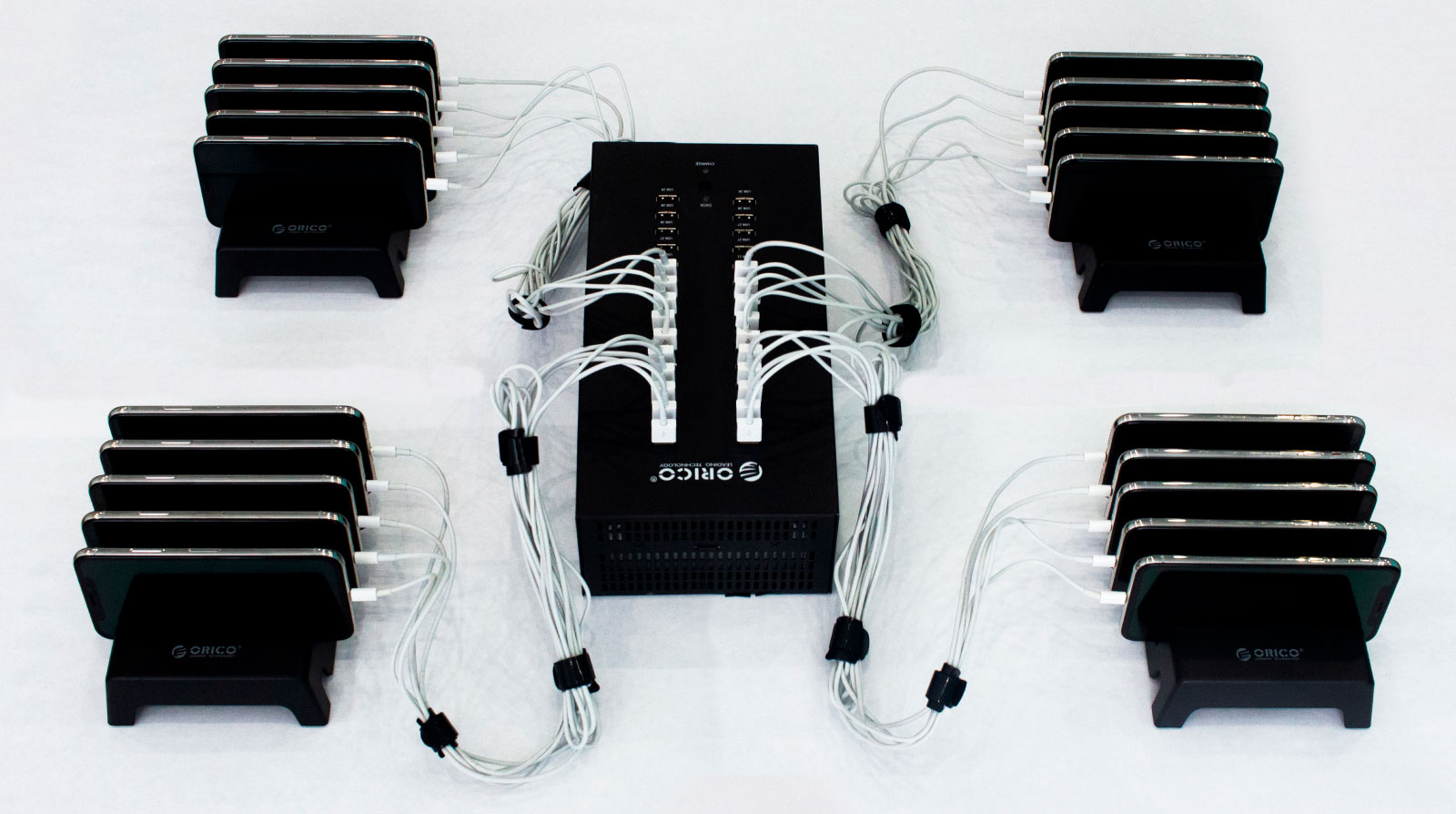

En lugar de optar por el borrado de datos remoto, intenta borrar información de varios dispositivos simultáneamente. NSYS Data Erasure proporciona esta funcionalidad: ¡puedes conectar hasta 60 dispositivos a la vez! Después de cada borrado realizado, recibirás un informe detallado para probar que los datos confidenciales fueron eliminados de manera irrecuperable de acuerdo con estándares internacionales.

NSYS Data Erasure está certificado por ADISA y cumple con GDPR y NIST SP 800-88.

¡Haz clic en el botón abajo para organizar una demostración!