Parfois, il est impossible de réaliser l'effacement des données sans une connexion filaire, par exemple, si le dispositif est perdu ou volé. De plus, la fonction d'effacement à distance est considérée comme un gain de temps pour les entreprises qui opèrent avec des dispositifs d'occasion. Mais l'effacement à distance est-il une excellente manière d'effacer les données qui assure une destruction sûre et irrécupérable ? Découvrons-le !

Qu'est-ce que l'effacement à distance ?

Le terme effacement à distance décrit des méthodes permettant de supprimer des informations d'un dispositif à distance sans interagir directement avec celui-ci. Habituellement, cela est fait pour prévenir les fuites de données lorsque le smartphone est perdu ou volé.

Cette caractéristique de sécurité cruciale est devenue de plus en plus importante à notre époque numérique, où les fuites de données peuvent avoir des conséquences financières et réputationnelles significatives. La possibilité de supprimer à distance les données stockées offre une couche de protection tant pour les utilisateurs individuels que corporatifs en s'assurant que les informations sensibles des dispositifs perdus ou volés ne tombent pas entre de mauvaises mains.

Le scénario d'utilisation le plus courant de l'effacement à distance se fait à travers les profils MDM. Ces solutions offrent souvent plusieurs fonctions pour gérer les données sensibles sur les dispositifs d'entreprise. Les outils incluent généralement la suppression de fichiers spécifiques, de mots de passe, d'accès, de bases de contacts, ou même la destruction complète de toutes les données confidentielles sur les dispositifs mobiles.

Comment fonctionne l'effacement à distance ?

L'effacement à distance fonctionne via un logiciel préinstallé ou installé sur un dispositif, qui peut être déclenché pour supprimer des données sous certaines conditions. En dehors des systèmes MDM, cela peut être réalisé via divers mécanismes, incluant :

- Des interfaces web fournies par les fabricants de dispositifs (comme "Find My iPhone" d'Apple ou "Find My Device" de Google) où les utilisateurs peuvent se connecter à un site web et initier un effacement à distance si leur dispositif est perdu ou volé.

- Un logiciel de chiffrement qui, lorsqu'une commande d'effacement à distance est émise, peut ne pas effacer les données elles-mêmes mais supprimer les clés de chiffrement, rendant les données inaccessibles.

Quelles sont les limitations de l'effacement à distance ?

Il y a beaucoup de conditions qui doivent être remplies pour que l'effacement à distance des données stockées puisse être réalisé :

- Le téléphone mobile doit être en ligne pour que vous puissiez vous connecter à distance.

- Cette méthode ne peut pas garantir l'irrécupérabilité des informations.

- Si quelqu'un recharge le dispositif mobile pendant le processus d'effacement à distance, le processus ne sera pas entièrement complété.

Quels sont les avantages de l'effacement à distance ?

Bien qu'il y ait des inconvénients significatifs, l'effacement à distance présente des avantages dont vous devriez être conscient.

Premièrement, c'est la capacité de supprimer les données liées à l'entreprise en cas d'urgence. Si votre dispositif ou celui de votre employé a été perdu ou volé, vous pouvez effacer toutes les données privées de celui-ci. Cette méthode d'effacement à distance peut vous prévenir des fuites de données et être extrêmement utile dans une situation d'urgence. Cependant, ne comptez pas sur l'effacement à distance comme votre méthode principale ; choisissez d'autres moyens pour assurer la sécurité des données.

Deuxièmement, l'effacement à distance est rapide et adapté à différents types de dispositifs mobiles. Cette mobilité est extrêmement bénéfique, surtout de nos jours où de nombreuses personnes travaillent à distance.

Comment l'effacement à distance peut-il être utilisé dans l'entreprise de dispositifs d'occasion ?

Les entreprises de dispositifs d'occasion n'opèrent pas avec des dispositifs qui ne sont pas physiquement présents dans le magasin ou l'entrepôt. Cependant, elles sont intéressées par le gain de temps sur l'effacement des données, donc elles pourraient penser à l'effacement à distance sans connecter les dispositifs mobiles via un câble.

L'effacement à distance est-il efficace pour les entreprises de dispositifs d'occasion ?

Bien que la suppression des données sans fil puisse vous faire gagner un peu de temps, il y a un inconvénient que vous devez considérer. Comme l'irrécupérabilité des données supprimées n'est pas garantie, cela met votre entreprise en risque de violation potentielle de données. Ce risque ne vaut pas les secondes que vous économisez sur un effacement à distance.

De plus, une connexion filaire est requise par les normes ADISA, donc aller à l'encontre est irresponsable à la lumière des normes modernes de protection des données.

Le NSYS Group vous encourage à utiliser l'effacement à distance uniquement s'il est justifié dans le cas exact. Connectez-vous avec votre fournisseur de logiciel d'effacement de données pour obtenir des conseils sur la gestion de la destruction des données de manière efficace et responsable.

Quelles sont les meilleures pratiques pour la protection des données ?

Pour éviter d'utiliser cette méthode d'urgence, faites attention aux pratiques de protection des données qui peuvent être mises en œuvre pour prévenir les fuites de données et maximiser la sécurité mobile.

Ces pratiques englobent une gamme de stratégies et de technologies conçues pour protéger les données à tous les stades de leur cycle de vie.

- L'implémentation d'un chiffrement fort pour les données au repos et en transit assure que, même si les données des dispositifs mobiles sont interceptées, elles restent illisibles pour les parties non autorisées.

- La mise à jour régulière et la correction des logiciels et systèmes éliminent les vulnérabilités qui pourraient être exploitées par les cyberattaquants.

- L'emploi de contrôles d'accès complets, tels que l'authentification multi-facteurs (MFA) et le principe du moindre privilège, garantit que seuls les utilisateurs autorisés ont accès aux données sensibles de l'entreprise et uniquement dans la mesure nécessaire pour leurs rôles.

- Des sauvegardes régulières des données critiques, stockées de manière sécurisée et testées fréquemment, sont essentielles pour la récupération lors d'une perte de données ou d'une attaque par rançongiciel.

- De plus, éduquer les employés sur les meilleures pratiques de cybersécurité, y compris la reconnaissance des tentatives de phishing et les habitudes de navigation internet sûres, crée une culture de sensibilisation à la sécurité des données qui agit comme la première défense contre les menaces cybernétiques.

- Comme discuté précédemment, l'utilisation de systèmes et de politiques de gestion des dispositifs mobiles (MDM) pour les effacements à distance joue un rôle crucial dans la gestion sécurisée des dispositifs mobiles et la protection des données associées contenues en eux.

Ensemble, ces caractéristiques et pratiques de sécurité forment un cadre robuste pour la sécurité mobile et la protection des données, aidant à prévenir les violations de données et à assurer la confidentialité, l'intégrité et la disponibilité des données.

Mais comment gagner du temps sur l'effacement des données ?

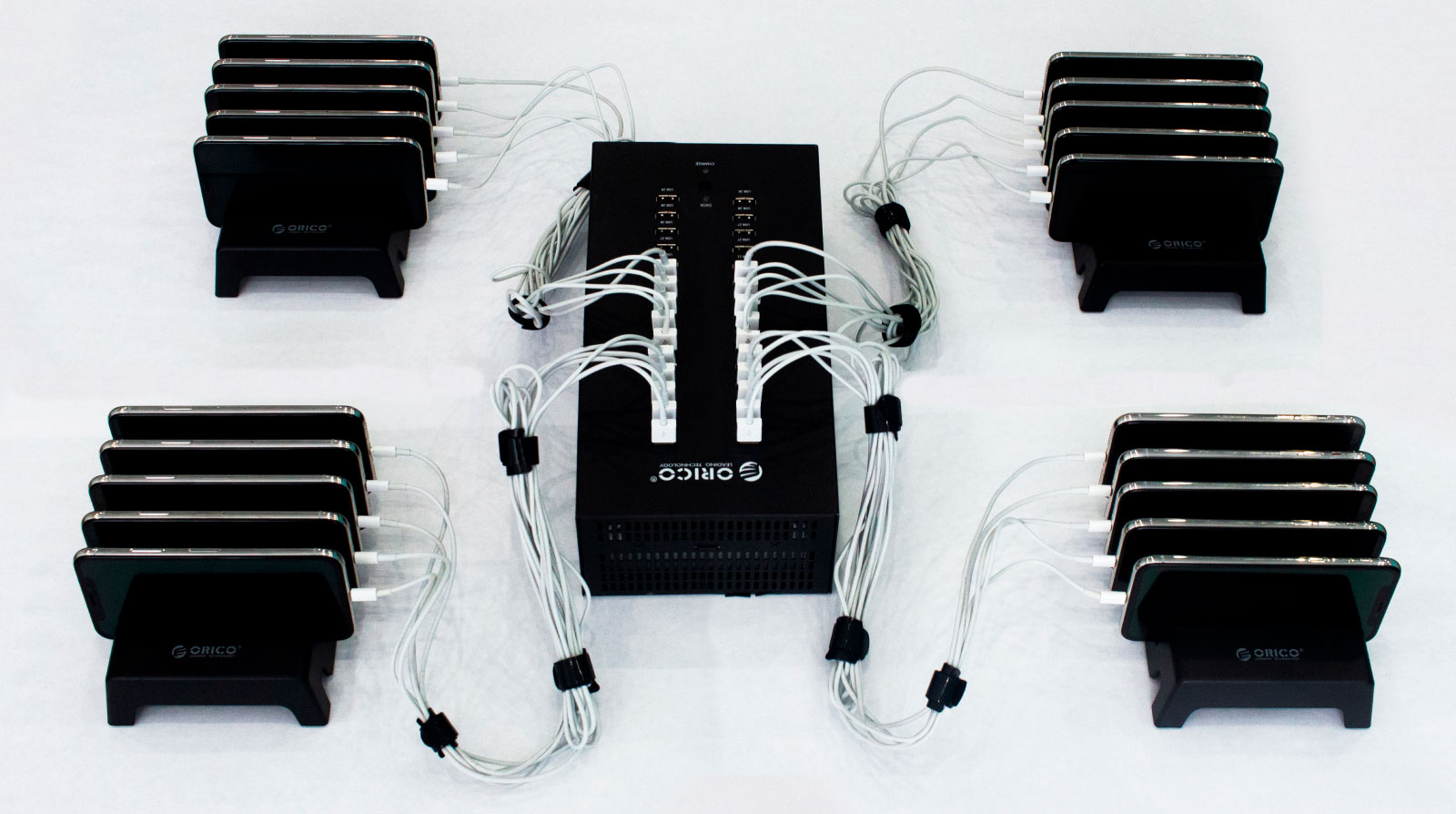

Au lieu d'opter pour l'effacement à distance des données, essayez d'effacer simultanément les informations de plusieurs dispositifs. NSYS Data Erasure offre cette fonctionnalité : vous pouvez connecter jusqu'à 60 dispositifs à la fois ! Après chaque effacement réalisé, vous obtiendrez un rapport détaillé pour prouver que les données confidentielles ont été supprimées de manière irrécupérable conformément aux normes internationales.

NSYS Data Erasure est certifié par ADISA et conforme au RGPD et à la norme NIST SP 800-88.

Cliquez sur le bouton ci-dessous pour organiser une démo !