El cifrado de datos es un proceso que protege los datos sensibles y es crucial en nuestra era digital. Existen varios métodos de cifrado diseñados para diferentes tipos de datos. En este artículo, exploramos tres estados de los datos y formas de protegerlos de manera segura. ¡Sigue la lectura!

¿Qué es el cifrado de datos?

Desde tiempos antiguos, las personas convertían mensajes en códigos (o texto cifrado) para proteger la información oculta. La única forma de leerlo era encontrar la clave para decodificar el texto. Este enfoque se usa hoy en día y se llama cifrado de datos.

Los algoritmos de cifrado se desarrollan constantemente para proporcionar protección segura para datos sensibles y abordar amenazas modernas. Además, numerosas regulaciones de protección de datos controlan cómo se gestionan los datos personales. Por ejemplo, la principal regulación de seguridad de datos en Europa es el Reglamento General de Protección de Datos (GDPR).

Existen dos tipos de cifrado de datos:

- Cifrado simétrico, que utiliza la misma clave tanto para cifrar como para descifrar datos. Se usa ampliamente en múltiples aplicaciones, incluyendo VPNs, intercambio de archivos, almacenamiento de datos, y más.

- Cifrado asimétrico, que implica un par de claves: una clave pública y una clave privada. Este tipo de cifrado se usa en diferentes contextos que el cifrado simétrico, como para firmas digitales y blockchains.

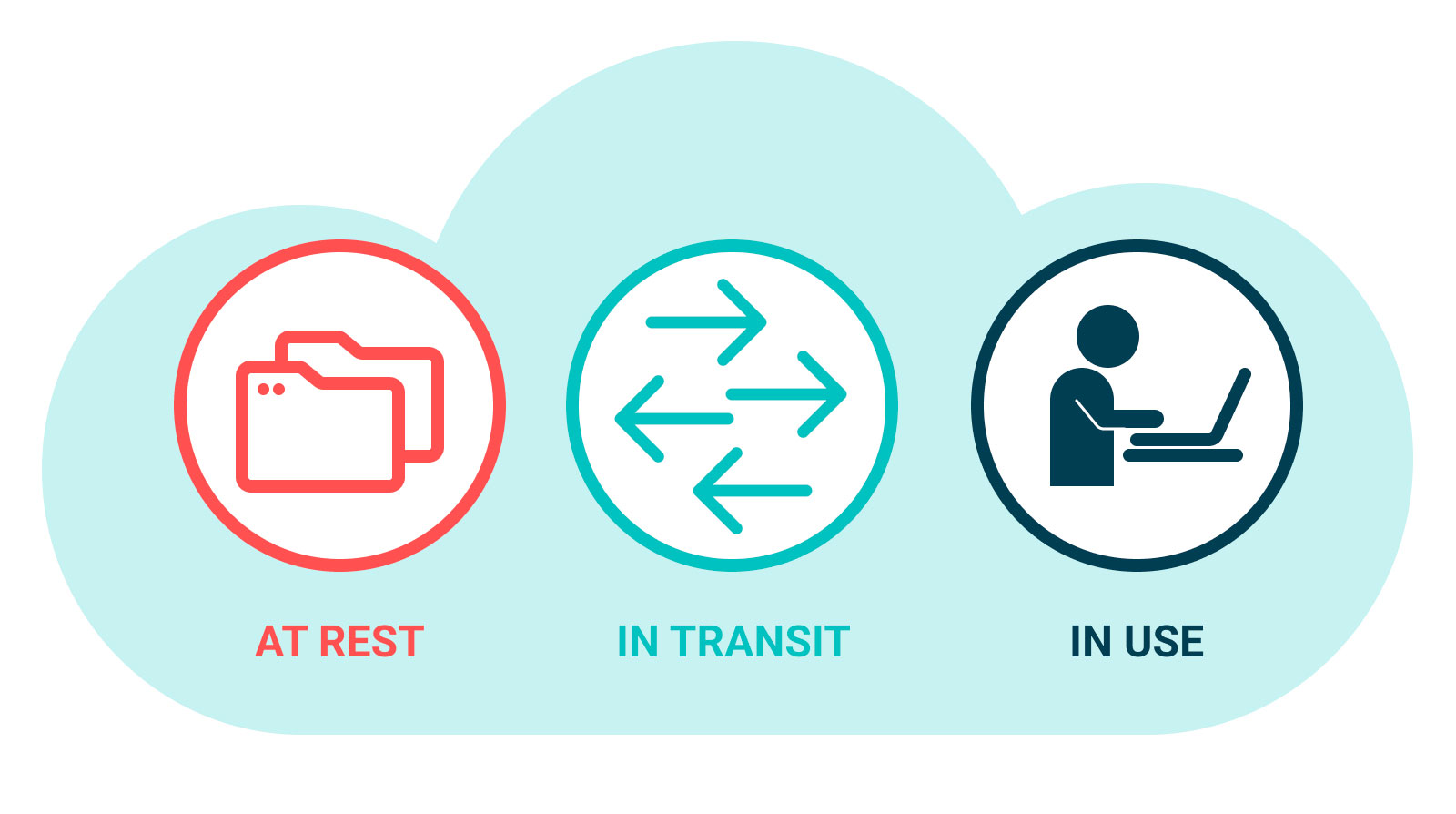

Los Tres Estados de los Datos: Datos en Reposo vs. Datos en Tránsito vs. Datos en Uso

Para proteger eficazmente los datos cifrados, es crucial entender su estado. Existen tres estados: datos en reposo, datos en tránsito y datos en uso. Veamos de cerca cada uno.

Datos en Reposo

Los datos en reposo es un término relacionado con datos que se almacenan en medios de almacenamiento de computadoras y no se transfieren ni acceden, como datos en un disco duro, bases de datos, archivos, etc.

Estos datos suelen ser un objetivo atractivo para los hackers ya que pueden incluir información sensible. Sin embargo, debido al acceso restringido, los datos en reposo pueden considerarse menos vulnerables que los datos en tránsito.

¿Cómo proteger los datos en reposo?

Para proteger este tipo de datos, necesitas cifrar todos los datos almacenados, controlar los permisos de acceso, crear regularmente copias de seguridad y almacenarlas en lugares físicos seguros, implementar firewalls, parches de seguridad y actualizaciones, etc.

Datos en Tránsito

Los datos en tránsito (también llamados datos en movimiento) se refieren a datos que se transfieren entre ubicaciones, como dispositivos dentro de una red local o a través de Internet. Dependiendo de si la red es pública o privada, los datos en tránsito se clasifican en dos tipos.

Este tipo de datos incluye información enviada por correo electrónico o mensajería, transmisiones en vivo o videollamadas, transacciones de comercio electrónico, etc.

¿Cómo proteger los datos en tránsito?

Cuando se transfieren a través de redes, los datos están en riesgo de exposición a terceros. Por lo tanto, los datos deben cifrarse, preferiblemente usando cifrado de extremo a extremo. De esta manera, solo el remitente y el destinatario tienen una clave para descifrar el mensaje; además, ninguna otra parte puede leerlo incluso en caso de interceptación de datos.

Datos en Uso

Los datos en uso son datos que están siendo editados, accedidos y procesados por usuarios o aplicaciones. Ejemplos incluyen documentos abiertos, programas de análisis en tiempo real y datos procesados por CPUs o almacenados en memoria (RAM).

Proteger los datos en uso es crucial ya que son vulnerables para violaciones de datos y acceso de terceros. Además, si los hackers interceptan y comprometen los datos, pueden acceder tanto a datos en reposo como a datos en tránsito.

¿Cómo proteger los datos en uso?

Al igual que con otros tipos de datos, cifrar los datos en uso es esencial para la prevención de pérdida de datos. Además, se deben utilizar otros métodos de protección, como la autenticación continua del usuario, la gestión de permisos de acceso y los acuerdos de confidencialidad.

Mejores Prácticas de Cifrado de Datos

El cifrado juega un papel crucial en la protección de datos. Vamos a explorar las prácticas que ayudan a gestionar el acceso a los datos y prevenir violaciones:

- Categoriza los datos según su estado, sensibilidad, perfil de riesgo y requisitos regulatorios. Eso te ayudará a elegir los métodos de protección más efectivos, asegurando la seguridad de todos los tipos de datos.

- Implementa herramientas básicas de protección. Los firewalls, métodos de autenticación fuertes y la gestión de identidades y accesos (IAM) son relativamente fáciles de implementar y son de suma importancia para la protección de datos.

- Usa control automatizado. Algunas herramientas bloquean automáticamente archivos y usuarios maliciosos y cifran datos para reducir el riesgo de perjudicarlos.

- Proporciona cifrado completo de disco. Se hace para proteger los datos cuando el dispositivo se pierde o es robado. Con el cifrado completo del disco, los hackers no podrán acceder a los datos almacenados en el portátil o el smartphone.

- Implementa soluciones de prevención de pérdida de datos (DLP). Estas soluciones monitorean los datos para detectar posibles fugas en todos los estados de datos y prevenir violaciones.

- Protege el almacenamiento en la nube. Utiliza intermediarios de seguridad de los corredores de acceso a la nube (CASB) que ayudan a mantener la información en la nube segura.

- Utiliza prácticas de gestión de dispositivos móviles (MDM) para proteger los datos corporativos. El software MDM ayuda a controlar todos los dispositivos de la empresa, incluidos no solo las computadoras sino también los dispositivos móviles.

Tendencias en Cifrado de Datos

El ámbito de la protección de datos está evolucionando constantemente para resistir las amenazas de los hackers. Aquí hay algunas tendencias actuales de cifrado de datos que se espera que crezcan en el futuro:

Cifrado de Extremo a Extremo

Asegura que los datos estén cifrados mientras se transfieren entre el remitente y el destinatario, impidiendo que los hackers accedan a los datos mientras están en tránsito. Incluso si los datos son interceptados durante la transmisión, permanecen ilegibles para las partes no autorizadas.

Encryption-as-a-Service (EaaS)

La implementación de soluciones basadas en la nube para el cifrado de datos se está volviendo común. Estas soluciones proporcionan protección de datos para todos los estados de datos y son convenientes para empresas y organizaciones gubernamentales.

Bring Your Own Encryption (BYOE)

Con los BYOE, las personas pueden gestionar sus claves de cifrado de manera independiente, asegurando un control total sobre la privacidad de sus datos. Para descifrar datos, los clientes necesitan usar su clave para restaurar el mensaje original.

Cifrado a Nivel de Campos

Este método cifra ciertos campos de una página en el lado del cliente, como detalles de pago, contraseñas e información de salud. Así, los proveedores de servidores no tienen acceso a estos datos.

Cifrado de Enlace Secuencial

Este método cifra los datos en cada enlace de comunicación o salto en una red, proporcionando seguridad mejorada al prevenir el acceso no autorizado en cualquier punto de la transmisión de datos.

El Borrado de Datos es Parte de la Protección de Datos

El último pero crucial paso de la protección de datos es la sanitización de datos. Cuando los datos ya no son necesarios y el dispositivo cambia de propietario, todos los datos deben ser eliminados de manera segura para evitar el acceso no autorizado y posibles violaciones de datos. La eliminación manual no es una opción ya que consume mucho tiempo y deja restos de datos.

Para asegurar que los datos se eliminen al 100%, utiliza soluciones certificadas. NSYS Data Erasure es un software diseñado para la industria de dispositivos usados. Permite borrar datos de múltiples teléfonos móviles y tabletas simultáneamente conectando hasta 60 dispositivos a una PC a la vez.

Además, NSYS Data Erasure borra datos en cumplimiento con estándares y regulaciones internacionales, incluyendo ADISA, NIST SP 800-88, GDPR y R2.

¡Haz clic en el botón de abajo y prueba NSYS Data Erasure para tu negocio!