Die Datenverschlüsselung ist ein Prozess, der sensible Daten schützt und in unserem digitalen Zeitalter von entscheidender Bedeutung ist. Es gibt mehrere Verschlüsselungsmethoden, die für verschiedene Arten von Daten entwickelt wurden. In diesem Artikel werden wir drei Zustände von Daten und Möglichkeiten zu deren sicherem Schutz untersuchen. Lesen Sie weiter!

Was ist Datenverschlüsselung?

Seit der Antike verwandeln Menschen Nachrichten in Codes (oder Chiffretext), um die verborgenen Informationen zu schützen. Die einzige Möglichkeit, sie zu lesen, bestand darin, den Schlüssel zum Entschlüsseln des Textes zu finden. Dieser Ansatz wird heutzutage verwendet und heißt Datenverschlüsselung.

Verschlüsselungsalgorithmen werden ständig weiterentwickelt, um einen sicheren Schutz für sensible Daten zu bieten und modernen Bedrohungen zu begegnen. Darüber hinaus kontrollieren zahlreiche Datenschutzvorschriften, wie persönliche Daten verwaltet werden. Zum Beispiel ist die führende Datenschutzverordnung Europas die Datenschutz-Grundverordnung (DSGVO).

Es gibt zwei Arten der Datenverschlüsselung:

- Symmetrische Verschlüsselung, die denselben Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln von Daten verwendet. Sie wird in vielen Anwendungen weit verbreitet eingesetzt, einschließlich VPNs, Dateifreigabe, Datenspeicherung und mehr.

- Asymmetrische Verschlüsselung, die ein Schlüsselpaar umfasst: einen öffentlichen Schlüssel und einen privaten Schlüssel. Diese Art der Verschlüsselung wird in anderen Kontexten als die symmetrische Verschlüsselung verwendet, wie z. B. für digitale Signaturen und Blockchains.

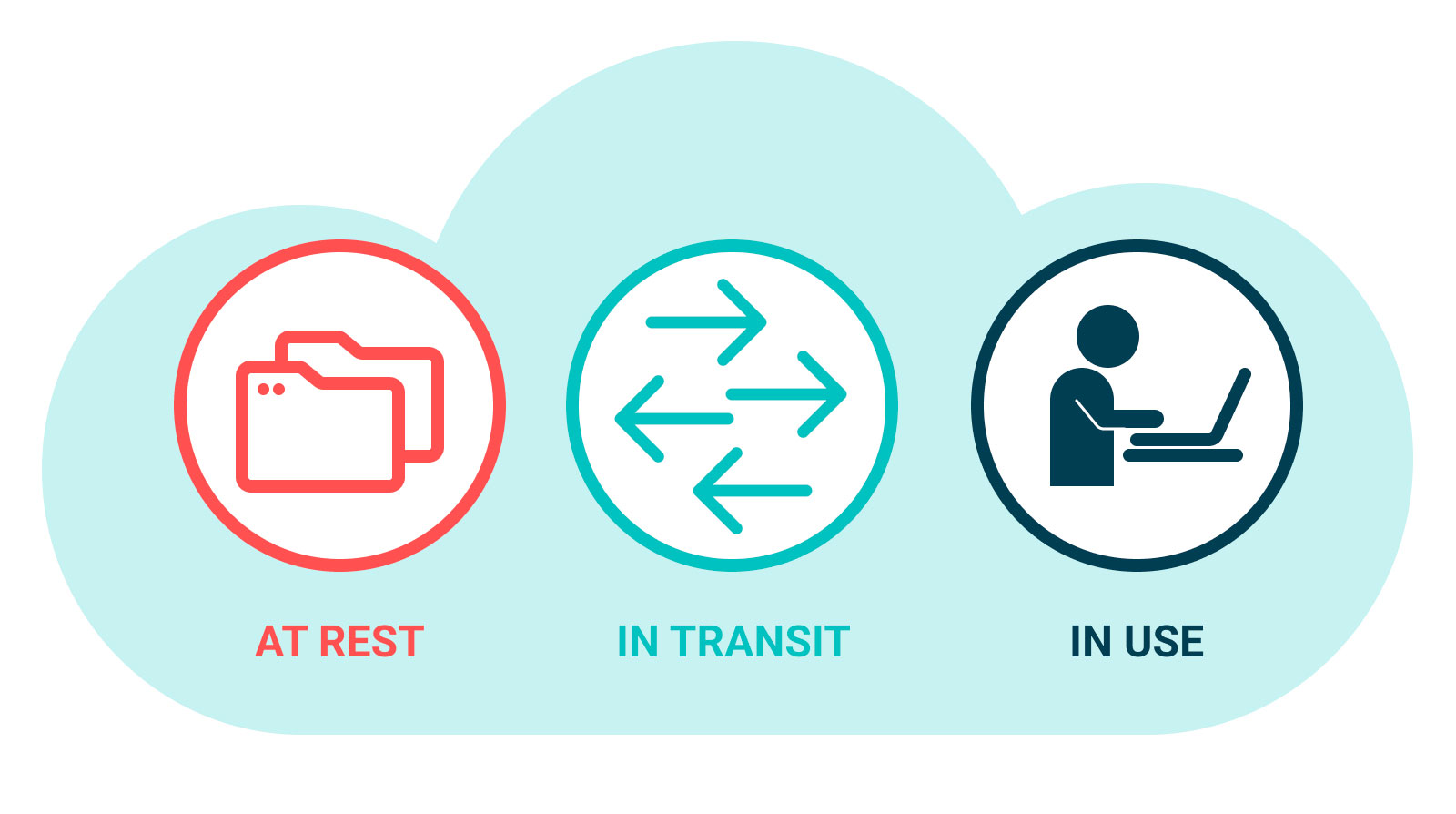

Die Zustände der Daten: Daten im Ruhezustand vs. Daten in Übertragung vs. Daten in Nutzung

Um verschlüsselte Daten effektiv zu schützen, ist es entscheidend, ihren Zustand zu verstehen. Es gibt drei Zustände: Daten im Ruhezustand, Daten in Übertragung und Daten in Nutzung. Schauen wir uns jeden genauer an.

Daten im Ruhezustand

Daten im Ruhezustand ist ein Begriff, der sich auf Daten bezieht, die auf Speichermedien von Computern gespeichert sind und nicht übertragen oder abgerufen werden, wie Daten auf einer Festplatte, Datenbanken, Archiven usw.

Diese Daten sind in der Regel ein attraktives Ziel für Hacker, da sie sensible Informationen enthalten können. Aufgrund des eingeschränkten Zugriffs könnten Daten im Ruhezustand jedoch als weniger anfällig angesehen werden als Daten in Übertragung.

Wie schützt man Daten im Ruhezustand?

Um diese Art von Daten zu schützen, müssen Sie alle gespeicherten Daten verschlüsseln, Zugriffsberechtigungen kontrollieren, regelmäßig Backups erstellen und an sicheren physischen Orten aufbewahren, Firewalls, Sicherheitspatches und Updates implementieren usw.

Daten in Übertragung

Daten in Übertragung (auch Daten in Bewegung genannt) beziehen sich auf Daten, die zwischen Standorten übertragen werden, wie z. B. Geräte innerhalb eines lokalen Netzwerks oder über das Internet. Je nachdem, ob das Netzwerk öffentlich oder privat ist, werden Daten in Übertragung in zwei Typen unterteilt.

Diese Art von Daten umfasst Informationen, die per E-Mail oder Messenger gesendet werden, Live-Streams oder Videoanrufe, E-Commerce-Transaktionen usw.

Wie schützt man Daten in Übertragung?

Beim Transfer über Netzwerke sind Daten dem Risiko der Exposition gegenüber Dritten ausgesetzt. Daher sollten Daten verschlüsselt werden, vorzugsweise mit Ende-zu-Ende-Verschlüsselung. Auf diese Weise haben nur der Absender und der Empfänger einen Schlüssel zum Entschlüsseln der Nachricht; darüber hinaus können keine anderen Parteien es lesen, selbst im Falle einer Datenabfangung.

Daten in Nutzung

Daten in Nutzung sind Daten, die von Benutzern oder Anwendungen bearbeitet, abgerufen und verarbeitet werden. Beispiele umfassen geöffnete Dokumente, Echtzeitanalyseprogramme und Daten, die von CPUs verarbeitet oder im Speicher (RAM) gespeichert werden.

Der Schutz von Daten in Nutzung ist entscheidend, da sie anfällig für Datenverletzungen und den Zugriff Dritter sind. Darüber hinaus, wenn Hacker die Daten abfangen und kompromittieren, können sie sowohl auf Daten im Ruhezustand als auch auf Daten in Übertragung zugreifen.

Wie schützt man Daten in Nutzung?

Wie bei anderen Datentypen ist die Verschlüsselung von Daten in Nutzung unerlässlich für die Verhinderung von Datenverlust. Zusätzlich sollten andere Schutzmethoden verwendet werden, wie kontinuierliche Benutzerauthentifizierung, Verwaltung von Zugriffsberechtigungen und Geheimhaltungsvereinbarungen.

Beste Praktiken der Datenverschlüsselung

Die Verschlüsselung spielt eine entscheidende Rolle beim Datenschutz. Lassen Sie uns die Praktiken erkunden, die helfen, den Datenzugriff zu verwalten und Verletzungen zu verhindern:

- Kategorisieren Sie die Daten basierend auf ihrem Zustand, ihrer Sensibilität, ihrem Risikoprofil und den regulatorischen Anforderungen. Dies hilft Ihnen, die effektivsten Schutzmethoden auszuwählen und die Sicherheit für alle Datentypen zu gewährleisten.

- Implementieren Sie grundlegende Schutzwerkzeuge. Firewalls, starke Authentifizierungsmethoden und Identitäts- und Zugriffsmanagement (IAM) sind relativ einfach zu implementieren und spielen eine entscheidende Rolle beim Datenschutz.

- Verwenden Sie automatisierte Kontrolle. Einige Werkzeuge blockieren automatisch bösartige Dateien und Benutzer und verschlüsseln Daten, um das Risiko ihrer Kompromittierung zu verringern.

- Bieten Sie eine vollständige Festplattenverschlüsselung an. Dies wird durchgeführt, um Daten zu schützen, wenn das Gerät verloren geht oder gestohlen wird. Mit vollständiger Festplattenverschlüsselung können Hacker nicht auf die auf dem Laptop oder Smartphone gespeicherten Daten zugreifen.

- Implementieren Sie Lösungen zur Verhinderung von Datenverlust (DLP). Diese Lösungen überwachen Daten, um potenzielle Lecks in allen Datenzuständen zu erkennen und Verstöße zu verhindern.

- Schützen Sie Cloud-Speicher. Verwenden Sie Cloud Access Security Broker (CASBs), die dazu beitragen, Informationen in der Cloud sicher zu halten.

- Verwenden Sie Praktiken zum Management mobiler Geräte (MDM), um Unternehmensdaten zu schützen. MDM-Software hilft, alle Geräte des Unternehmens zu kontrollieren, einschließlich nicht nur Computern, sondern auch mobilen Geräten.

Trends in der Datenverschlüsselung

Der Bereich des Datenschutzes entwickelt sich ständig weiter, um Hackerbedrohungen zu widerstehen. Hier sind einige aktuelle Trends in der Datenverschlüsselung, die in Zukunft voraussichtlich zunehmen werden:

Ende-zu-Ende-Verschlüsselung

Es stellt sicher, dass die Daten während der Übertragung zwischen dem Absender und dem Empfänger verschlüsselt werden, wodurch verhindert wird, dass Hacker während der Übertragung auf die Daten zugreifen können. Selbst wenn Daten während der Übertragung abgefangen werden, bleiben sie für unbefugte Parteien unlesbar.

Verschlüsselung als Dienst (EaaS)

Die Implementierung cloudbasierter Lösungen zur Datenverschlüsselung wird immer häufiger. Diese Lösungen bieten Datenschutz für alle Datenzustände und sind für Unternehmen und Regierungsorganisationen praktisch.

Bring Your Own Encryption (BYOE)

Mit BYOE können Menschen ihre Verschlüsselungsschlüssel unabhängig verwalten und so die vollständige Kontrolle über ihre Datenprivatsphäre sicherstellen. Um Daten zu entschlüsseln, müssen Kunden ihren Schlüssel verwenden, um die ursprüngliche Nachricht wiederherzustellen.

Feld-Verschlüsselung

Diese Methode verschlüsselt bestimmte Felder einer Seite auf der Client-Seite, wie Zahlungsdetails, Passwörter und Gesundheitsinformationen. Somit haben Serveranbieter keinen Zugriff auf diese Daten.

Sequentielle Link-Verschlüsselung

Diese Methode verschlüsselt Daten an jedem Kommunikationslink oder Sprung in einem Netzwerk, wodurch die Sicherheit verbessert wird, indem unbefugter Zugriff an jedem Punkt der Datenübertragung verhindert wird.

Datenlöschung ist Teil des Datenschutzes

Der letzte, aber entscheidende Schritt des Datenschutzes ist die Datenlöschung. Wenn Daten nicht mehr benötigt werden und das Gerät den Besitzer wechselt, müssen alle Daten sicher gelöscht werden, um unbefugten Zugriff und potenzielle Datenverletzungen zu verhindern. Manuelles Löschen ist keine Option, da es zeitaufwendig ist und Datenreste hinterlässt.

Um sicherzustellen, dass Daten zu 100 % gelöscht werden, verwenden Sie zertifizierte Lösungen. NSYS Data Erasure ist eine Software, die für die Branche der gebrauchten Geräte entwickelt wurde. Sie ermöglicht das Löschen von Daten von mehreren Mobiltelefonen und Tablets gleichzeitig, indem bis zu 60 Geräte gleichzeitig an einen PC angeschlossen werden.

Darüber hinaus löscht NSYS Data Erasure Daten in Übereinstimmung mit internationalen Standards und Vorschriften, einschließlich ADISA, NIST SP 800-88, DSGVO und R2.

Klicken Sie auf die Schaltfläche unten und probieren Sie NSYS Data Erasure für Ihr Unternehmen aus!