Une manière pour une entreprise de contribuer à l'économie circulaire est de prolonger le cycle de vie des appareils utilisés. Mais comment faire ? Dans notre article sur la Gestion MDL, nous avons déjà discuté de l'importance du suivi sécurisé des actifs au sein de l'organisation. Aujourd'hui, explorons les étapes du cycle de vie complet des électroniques d'entreprise et les moyens de rendre la gestion des appareils plus durable.

Qu'est-ce que le cycle de vie des actifs informatiques ?

L'objectif principal de la Gestion du cycle de vie des actifs informatiques (ITAM) est de maximiser l'utilisation des appareils à chaque étape. Ceci est fait à des fins économiques et écologiques.

L'optimisation de l'utilisation des actifs réduit les dépenses excessives en appareils d'entreprise et rend tous les coûts liés à la gestion des actifs plus prévisibles. D'un point de vue écologique, prolonger le cycle de vie des appareils contribue à l'économie circulaire tout en réduisant la surproduction d'électroniques. Par conséquent, l'implémentation des meilleures pratiques d'ITAM dans vos opérations commerciales est bénéfique à la fois pour votre entreprise et pour la planète.

Quelles sont les étapes du cycle de vie des actifs informatiques ?

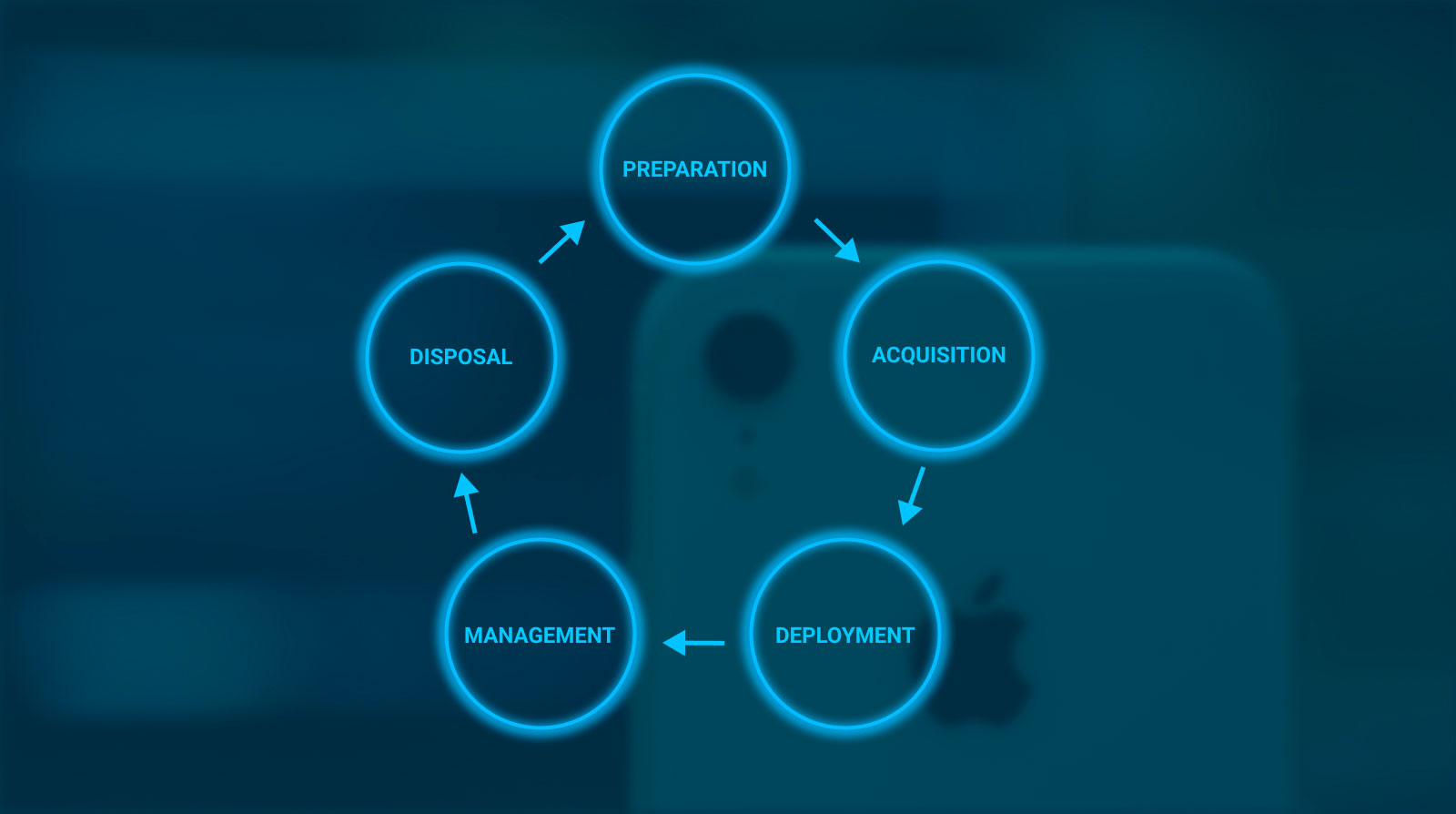

Les experts divisent les processus de gestion des actifs en plusieurs étapes pour les rendre plus explicites et structurés. Chaque organisation peut définir ces étapes selon ses besoins, mais il existe généralement trois à cinq catégories principales.

Cependant, il existe un exemple de stratégie de gestion des actifs plus détaillée. Elle est présentée dans l'article "Gestion des actifs informatiques", publié par le NIST. Le cycle de vie complet des actifs d'entreprise comprend huit étapes : stratégie, Planification, Conception, Acquisition, Opération, Maintenance, Modification et Élimination.

Examinons de près sa version simplifiée qui combine les meilleures pratiques d'optimisation de l'utilisation des actifs. Elle se compose de cinq étapes séquentielles :

Préparation

Avant d'acheter l'appareil, vous devez vous assurer de prendre une décision calculée. Pour acquérir des actifs informatiques, répondez aux questions suivantes :

- À quelles fins les nouveaux actifs informatiques seront-ils utilisés ?

- Est-il possible de réutiliser les appareils d'entreprise existants à ces fins ?

- Combien d'actifs l'entreprise a-t-elle besoin ?

- Ce nombre peut-il être réduit d'une manière ou d'une autre ?

- Comment les nouveaux actifs informatiques seront-ils gérés ? Quelles opportunités l'entreprise a-t-elle de les réutiliser et de les recycler ?

De plus, vous devez considérer si l'outil de gestion des actifs informatiques existant répond aux besoins de l'entreprise pour maintenir les appareils d'entreprise. À ce stade, vous pouvez décider que vous avez besoin d'une solution de gestion des actifs informatiques plus avancée pour gérer plus d'appareils. Dans ce cas, il est préférable de retarder l'achat de nouveaux appareils et de choisir et d'implémenter d'abord un nouveau logiciel ITAM.

Acquisition

Au deuxième stade, vous devez trouver le moyen le plus efficace d'acheter de nouveaux actifs informatiques. Par exemple, vous pourriez décider d'acheter des appareils d'occasion au lieu de nouveaux ou préférer des modèles plus anciens aux modèles nouvellement lancés. À ce stade, vous pouvez réduire considérablement les coûts, recherchez donc efficacement sur le marché les meilleures offres.

Déploiement

Les appareils d'entreprise doivent se conformer aux normes de sécurité des données de l'entreprise. Ainsi, chaque actif informatique doit être réglé à un niveau de confidentialité approprié pour son utilisateur. Vous devez également attribuer un statut à l'actif pour déterminer l'état de l'appareil, l'utilisateur actuel et la durée de vie prévue. Toutes ces informations sont nécessaires pour maintenir l'inventaire des actifs de l'entreprise transparent et tirer le meilleur parti des appareils existants.

Gestion

Cette étape comprend le maintien efficace des actifs informatiques pendant leur vie utile. À ce stade, vous devez réparer les appareils, prolonger leur cycle de vie et prévenir les violations de données. Pour réduire les risques de sécurité, accordez une attention supplémentaire aux accès de l'appareil et utilisez des solutions matérielles et logicielles pour effectuer un effacement sécurisé des données avant de transférer l'appareil d'un employé à un autre.

Parfois, l'étape est divisée en deux parties : Utilisation et Gestion. Cependant, cela n'a généralement pas de sens car les deux étapes sont inextricablement liées.

Élimination

La dernière partie de la gestion des actifs informatiques joue un rôle crucial dans le maintien efficace des appareils d'entreprise. Lorsqu'un actif informatique n'est plus en état de fonctionnement ou est devenu obsolète, vous devez le préparer à quitter l'entreprise.

Tout d'abord, assurez-vous que l'appareil ne peut pas être réutilisé au sein de l'entreprise. Parfois, des actifs obsolètes ou mal fonctionnants peuvent être utilisés pour des tâches mineures.

Deuxièmement, si vous décidez d'éliminer l'appareil, vous devez effectuer une désinfection des données sur les actifs matériels et logiciels. Assurez-vous d'utiliser des solutions certifiées pour éliminer la possibilité de perte de données.

Enfin, choisissez l'option durable pour la mise à la retraite de l'actif : faites un don, recyclez ou revendez. Cette approche montre que vous prenez la gestion des actifs au sérieux et que vous vous souciez des conséquences environnementales des activités de votre entreprise.

Quelles sont les meilleures pratiques en gestion des actifs informatiques ?

Pour rendre l'ITAM plus efficace, utilisez les méthodes suivantes :

- Implémentation de la documentation des processus. Toutes les étapes de l'utilisation des actifs doivent être décrites à l'aide d'un logiciel de gestion des actifs informatiques. La documentation doit être transparente et cohérente.

- Gestion des risques. Tous les risques associés aux violations de données doivent être estimés, et un plan d'urgence doit être créé en cas de perte de données.

- Gestion des fournisseurs. Créez un protocole de communication qui sera utilisé chaque fois que vous interagissez avec des fournisseurs tiers dans le cadre de votre gestion des actifs.

De plus, implémentez des techniques de gestion de projet dans l'ITAM pour le rendre plus organisé. Cela implique un leader fort qui surveillera activement le processus et résoudra rapidement tout problème qui se présente.

Comment prolonger le cycle de vie de l'appareil ?

En plus de bénéficier à votre entreprise, la gestion des actifs est une pratique respectueuse de l'environnement que vous pouvez implémenter dans votre flux de travail. Cependant, il n'est pas évident à première vue comment prolonger le cycle de vie de l'appareil.

Discutons de plusieurs pratiques qui vous aideront à prolonger la vie de cet appareil.

Le test régulier des appareils est indispensable. Vous devez vérifier l'état des actifs pour prévenir les pannes soudaines. Informez les employés à l'avance des tests prévus et intégrez ces vérifications dans votre routine ITAM.

Éduquez également les employés sur l'utilisation responsable des appareils. Préparez des ressources de formation pour que cette information puisse être facilement diffusée dans l'entreprise.

N'oubliez pas d'installer les dernières versions des systèmes d'exploitation et des applications sur les appareils d'entreprise. Les mises à jour fournissent généralement des fonctionnalités de sécurité plus avancées et corrigent les bugs. Toutes ces améliorations peuvent prolonger la vie de l'appareil et optimiser l'utilisation de l'énergie.

De plus, prêtez attention aux dernières tendances en matière de désinfection des données. Les nouvelles directives, plus avancées, sont publiées presque chaque année, vous devez donc vous assurer que votre logiciel d'effacement de données y est conforme.

Conclusion

Si vous opérez avec un grand nombre d'appareils préalablement utilisés, essayez la solution NSYS Data Erasure ! Elle peut traiter plusieurs smartphones à la fois : effacer jusqu'à 60 appareils simultanément.

NSYS Data Erasure est conforme aux directives NIST SP 800-88 et est certifié par ADISA. La solution fournit un certificat de destruction des données pour chaque appareil pour confirmer que les données ont été correctement effacées, conformément aux normes internationales. Elle garantit la désinfection des données et protège contre tout risque de violation de données ou d'accès non autorisé.

Pour essayer NSYS Data Erasure, organisez une démo !