Le chiffrement des données est un processus qui protège les données sensibles et est crucial à notre époque numérique. Il existe plusieurs méthodes de chiffrement conçues pour différents types de données. Dans cet article, nous explorerons les trois états des données et les moyens de les protéger en toute sécurité. Suivez le guide !

Qu'est-ce que le chiffrement des données ?

Depuis l'Antiquité, les gens transforment les messages en codes (ou texte chiffré) pour protéger les informations cachées. La seule façon de les lire était de trouver la clé pour décoder le texte. Cette approche est utilisée de nos jours et s'appelle le chiffrement des données.

Les algorithmes de chiffrement sont constamment développés pour offrir une protection sécurisée des données sensibles et répondre aux menaces modernes. De plus, de nombreuses réglementations sur la protection des données contrôlent la gestion des données personnelles. Par exemple, la principale réglementation européenne sur la sécurité des données est le Règlement général sur la protection des données (RGPD).

Il existe deux types de chiffrement des données :

- Le chiffrement symétrique, qui utilise la même clé pour chiffrer et déchiffrer les données. Il est largement utilisé dans de nombreuses applications, y compris les VPN, le partage de fichiers, le stockage de données, etc.

- Le chiffrement asymétrique, qui implique une paire de clés : une clé publique et une clé privée. Ce type de chiffrement est utilisé dans des contextes différents de ceux du chiffrement symétrique, comme pour les signatures numériques et les blockchains.

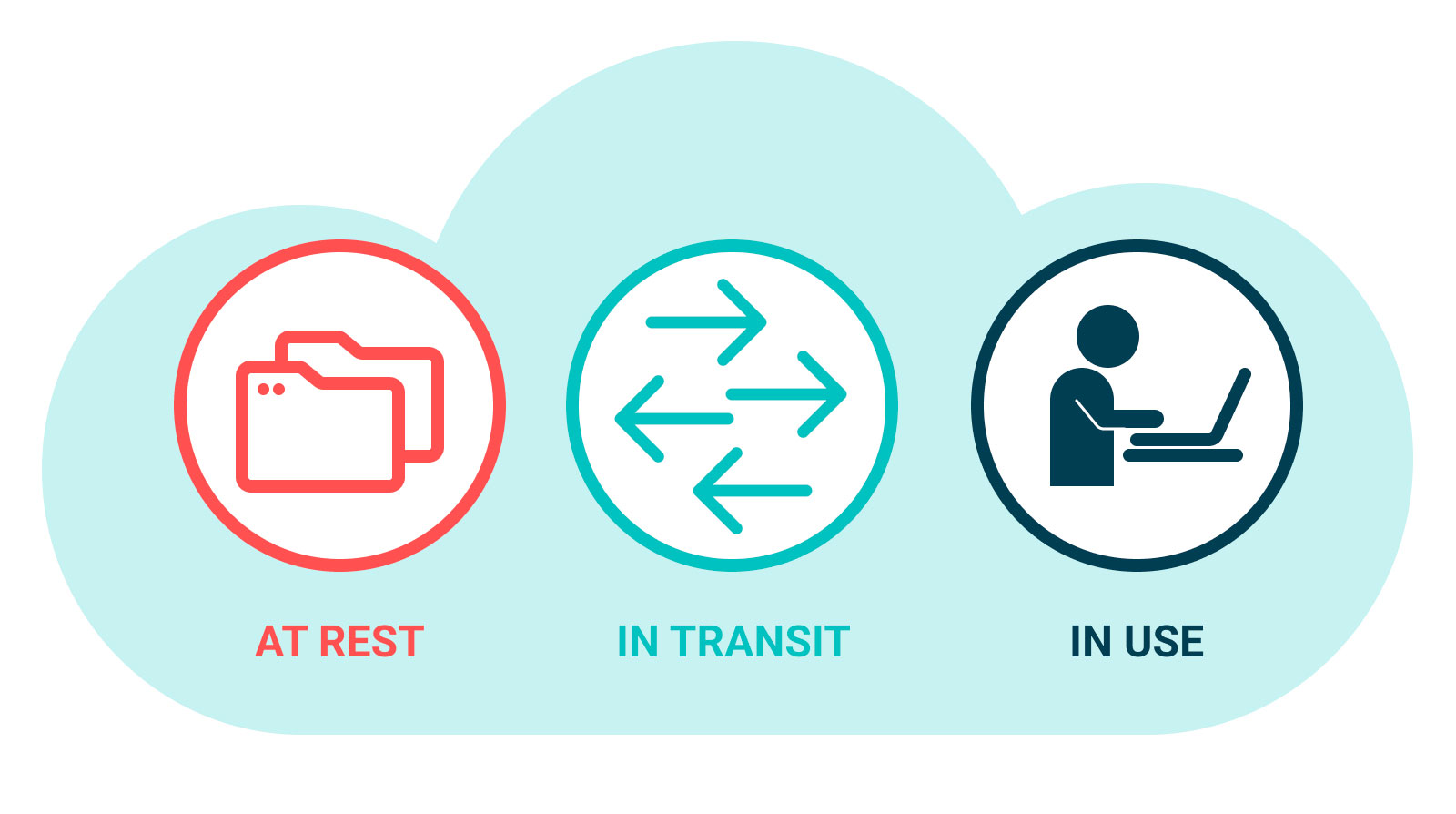

Les états des données : Données au repos vs données en transit vs données en cours d'utilisation

Pour protéger efficacement les données chiffrées, il est crucial de comprendre leur état. Il existe trois états : les données au repos, les données en transit et les données en cours d'utilisation. Regardons de plus près chacun d'eux.

Données au repos

Les données au repos sont un terme lié aux données stockées sur des supports de stockage informatique et non transférées ou accessibles, telles que les données sur un disque dur, des bases de données, des archives, etc.

Ces données sont généralement un objectif attrayant pour les pirates car elles peuvent contenir des informations sensibles. Cependant, en raison de l'accès restreint, les données au repos peuvent être considérées comme moins vulnérables que les données en transit.

Comment protéger les données au repos ?

Pour protéger ce type de données, vous devez chiffrer toutes les données stockées, contrôler les autorisations d'accès, créer régulièrement des sauvegardes et les stocker dans des lieux physiques sûrs, mettre en œuvre des pare-feux, des correctifs de sécurité et des mises à jour, etc.

Données en transit

Les données en transit (également appelées données en mouvement) désignent les données transférées entre des emplacements, tels que les appareils au sein d'un réseau local ou via Internet. Selon que le réseau est public ou privé, les données en transit sont classées en deux types.

Ce type de données comprend les informations envoyées par e-mail ou messagerie, les diffusions en direct ou les appels vidéo, les transactions de commerce électronique, etc.

Comment protéger les données en transit ?

Lorsqu'elles sont transférées sur des réseaux, les données sont exposées au risque de divulgation à des tiers. Par conséquent, les données doivent être chiffrées, de préférence en utilisant le chiffrement de bout en bout. De cette façon, seuls l'expéditeur et le destinataire ont une clé pour déchiffrer le message ; de plus, aucune autre partie ne peut le lire même en cas d'interception des données.

Données en cours d'utilisation

Les données en cours d'utilisation sont des données qui sont éditées, accessibles et traitées par des utilisateurs ou des applications. Exemples : documents ouverts, programmes d'analyse en temps réel et données traitées par des CPU ou stockées en mémoire (RAM).

Protéger les données en cours d'utilisation est crucial car elles sont vulnérables aux violations de données et à l'accès de tiers. De plus, si les pirates interceptent et compromettent les données, ils peuvent accéder aux données au repos et en transit.

Comment protéger les données en cours d'utilisation ?

Comme pour les autres types de données, le chiffrement des données en cours d'utilisation est essentiel pour la prévention de la perte de données. De plus, d'autres méthodes de protection doivent être utilisées, telles que l'authentification continue des utilisateurs, la gestion des autorisations d'accès et les accords de non-divulgation.

Meilleures pratiques de chiffrement des données

Le chiffrement joue un rôle crucial dans la protection des données. Explorons les pratiques qui aident à gérer l'accès aux données et à prévenir les violations :

- Catégorisez les données en fonction de leur état, de leur sensibilité, de leur profil de risque et des exigences réglementaires. Cela vous aidera à choisir les méthodes de protection les plus efficaces, assurant la sécurité de tous les types de données.

- Mettez en œuvre des outils de protection de base. Les pare-feux, les méthodes d'authentification robustes et la gestion des identités et des accès (IAM) sont relativement faciles à mettre en place et jouent un rôle crucial dans la protection des données.

- Utilisez un contrôle automatisé. Certains outils bloquent automatiquement les fichiers et utilisateurs malveillants et chiffrent les données pour réduire le risque de les compromettre.

- Fournissez un chiffrement complet du disque. Il est effectué pour protéger les données lorsque l'appareil est perdu ou volé. Avec le chiffrement complet du disque, les pirates ne pourront pas accéder aux données stockées sur l'ordinateur portable ou le smartphone.

- Mettez en œuvre des solutions de prévention des pertes de données (DLP). Ces solutions surveillent les données pour détecter les fuites potentielles à tous les états des données et prévenir les violations.

- Protégez le stockage dans le cloud. Utilisez des courtiers de sécurité d'accès au cloud (CASB) qui aident à sécuriser les informations sur le cloud.

- Utilisez des pratiques de gestion des appareils mobiles (MDM) pour protéger les données de l'entreprise. Les logiciels MDM aident à contrôler tous les appareils de l'entreprise, y compris non seulement les ordinateurs mais aussi les appareils mobiles.

Tendances en matière de chiffrement des données

Le domaine de la protection des données évolue constamment pour résister aux menaces des pirates. Voici quelques tendances actuelles en matière de chiffrement des données qui devraient se développer à l'avenir :

Chiffrement de bout en bout

Il garantit que les données sont chiffrées pendant leur transfert entre l'expéditeur et le destinataire, empêchant ainsi les pirates d'accéder aux données lorsqu'elles sont en transit. Même si les données sont interceptées pendant la transmission, elles restent illisibles pour les parties non autorisées.

Chiffrement en tant que service (EaaS)

La mise en œuvre de solutions de chiffrement basées sur le cloud devient courante. Ces solutions offrent une protection des données pour tous les états des données et sont pratiques pour les entreprises et les organisations gouvernementales.

Apportez votre propre chiffrement (BYOE)

Avec les BYOE, les utilisateurs peuvent gérer leurs clés de chiffrement de manière indépendante, assurant un contrôle total sur la confidentialité de leurs données. Pour déchiffrer les données, les clients doivent utiliser leur clé pour restaurer le message original.

Chiffrement au niveau du champ

Cette méthode chiffre certains champs d'une page côté client, tels que les détails de paiement, les mots de passe et les informations de santé. Ainsi, les fournisseurs de serveurs n'ont pas accès à ces données.

Chiffrement séquentiel des liens

Cette méthode chiffre les données à chaque lien de communication ou saut dans un réseau, offrant une sécurité renforcée en empêchant l'accès non autorisé à tout point de transmission des données.

La suppression des données fait partie de la protection des données

La dernière étape mais cruciale de la protection des données est la désinfection des données. Lorsque les données ne sont plus nécessaires et que l'appareil change de propriétaire, toutes les données doivent être supprimées de manière sécurisée pour empêcher tout accès non autorisé et les violations potentielles de données. La suppression manuelle n'est pas une option car elle est chronophage et laisse des résidus de données.

Pour s'assurer que les données sont supprimées à 100 %, utilisez des solutions certifiées. NSYS Data Erasure est un logiciel conçu pour l'industrie des appareils d'occasion. Il vous permet d'effacer les données de plusieurs téléphones mobiles et tablettes simultanément en connectant jusqu'à 60 appareils à un PC à la fois.

De plus, NSYS Data Erasure efface les données en conformité avec les normes et réglementations internationales, y compris ADISA, NIST SP 800-88, GDPR et R2.

Cliquez sur le bouton ci-dessous et essayez NSYS Data Erasure pour votre entreprise !